La guerra en Ucrania ha desplazado la atención de los especialistas hacia los ciberataques “políticamente motivados”, pero en todo caso el ransomware sigue siendo la modalidad más extendida a la vez que la más rentable, a tenor de los últimos informes publicados. Uno de ellos es el que ha presentado Unit42, el grupo de consultoría en ciberseguridad de Palo Alto Networks. El documento ofrece muchos datos jugosos acerca de lo acontecido durante 2021 en torno al ransomware y las perspectivas que se esperan este año. Dejando a un lado la parte de evitable mercadotecnia de la compañía patrocinadora, este es probablemente el estudio más completo hasta ahora sobre un problema que no tiene visos de alivio.

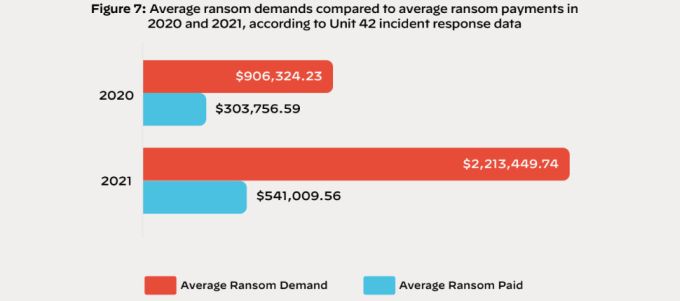

La gravedad del asunto se puede medir. Los pagos de rescate rompieron el año pasado todo precedente, según ha estimado el equipo de consultores de Palo Alto Networks. La media de lo pagado efectivamente creció el año pasado un 78% hasta 541.010 dólares, una cuarta parte de lo exigido de entrada: 2,2 millones de dólares que a su vez creció un 122%.

“Los ciberdelincuentes han doblado sus exigencias al encontrar formas adicionales de extorsionar a las víctimas”, resume Ryan Olson, director de Unit42.

El informe analiza sistemáticamente cuáles han sido las variantes más frecuentes, los principales grupos de ciberdelincuentes identificados, la innovación en la tipología de las amenazas y las cantidades que se están obteniendo como pago de rescates. Todo ello, sobra decirlo, muestra un panorama cuanto menos preocupante.

Los usuarios y las organizaciones parecen haber despertado al fin de ese fatalismo con el que desdeñaban advertencias emitidas por las empresas de ciberseguridad. Convertidas en recursos cotidianos de propaganda, esas advertencias se neutralizaban por aburrimiento hacia el llamado ´marketing del miedo`. Unit42 evita excesos de dramatismo, pero ilustra con ejemplos cómo los ciberdelincuentes han incrementado sus esfuerzos de búsqueda de formas adicionales de extorsionar a las víctimas de ramsomware. De entre las estratagemas usuales, ha ganado importancia el empleo de la ´doble extorsión` gracias al auge de las filtraciones en la dark web de datos a pesar de haber cobrado rescates.

En 2021, explican los autores, las bandas de ransomware llevaron estas tácticas a un nuevo nivel, popularizando las extorsiones múltiples que agravan las amenazas. Señalan como problema que muchas empresas, tras implementar medidas de protección, no sienten la necesidad de recuperar los datos de un sistema atacado, porque los tienen a buen recaudo en otra máquina o en una nube. Por esta razón, reinician el hardware, modifican el software y se animan a seguir como ni nada hubiera pasado. Grave error: Unit42 ha observado que algunas bandas lanzan campañas de llamadas telefónicas amenazantes a empleados y clientes pensando que estos van a presionar para que se pague la cantidad exigida

Según el informe, estas técnicas de extorsión múltiple lograron que el año pasado aparecieran publicados los nombres y circunstancias de más de 2.500 empresas, un aumento del 85% sobre 2020.

También apunta Unit42 que durante 2021 aparecieron al menos 35 nuevas bandas especializadas en ransomware que amenazaron con exponer datos. Uno ya conocido, SunCrypt, ha innovado pero a peor, empezando a desviar los datos de las víctimas sin esperar la toma de contacto con las víctimas, a contra las que estaría dispuesta a lanzar un ataque de denegación de servicio (DDoS) en caso de negativa a pagar.

El modelo as-a-service se impone también en el ransomware. Sobre toda otra consideración, los atacantes tienen dos metas claras: recaudar dinero y eludir a las fuerzas de seguridad. Así que el estudio señala que el ransomware ha sido eficaz como instrumento para que los ciberdelincuentes consigan grandes réditos y una dosis de popularidad en su mundo opaco. Unit42 habla sin reparos de empresarios del ransomware a la hora de explicar la proliferación de RaaS (Ransomware as-a-service), un modelo de negocio creado por delincuentes y para delincuentes. En este, se han normalizado los acuerdos que estipulan las condiciones para proporcionar chivatazos a los afiliados, a cambio de cuotas mensuales o de un porcentaje de los rescates negociados.

El impacto de RaaS es fácil de discernir: reduce la barrera de entrada y amplía el alcance de cada organización, evitando que estos “empresarios” sean atrapados, ya que ellos sólo sirven el software pero no se ocupan de los ataques.

La ventaja para quienes contratan un servicio de estas características es que los proveedores de RaaS ofrecen un catálogo de herramientas y servicios fáciles de usar, con los que lanzar un ataque es casi tan sencillo como una compra online o un servicio de video bajo demanda. Además, el asunto va a mayores, toda vez que se invierte tiempo y dinero en optimizar el negocio. Así, han perfeccionado su malware y las estrategias de captación de nuevos afiliados a esta forma de franquicia delictiva. Se ha sabido de mecanismos de soporte técnico que, llegado el caso, ayudan a las víctimas a volver a estar online tan pronto han pagado.

Unit42 dice haber detectado al menos 56 grupos de RaaS activos, algunos de los cuales han estado operando desde 2020. Dadas las circunstancias, este modelo sólo podrá crecer en 2022, en ningún caso mermar.

No todo funciona según este modelo de servicio. Las técnicas tradicionales no han perdido eficacia. Por ejemplo, el soborno a un empleado: el empleo de un intermediario que facilita el acceso a las redes corporativas a cambio de dinero se ha convertido en estándar para muchas bandas. Nadie mejor que las bandas organizadas para apreciar el valor de esa colaboración que facilita un atajo para obtener resultados. Es muy rentable para todas las partes y muy difícil de rastrear. Por otra parte, permite a los actores menos avezados, que carecen de habilidades para encontrar formas discretas de penetrar una red, atacar rápidamente sólo con dejar caer el ransomware en un entorno ya comprometido.

Además, los atacantes utilizan cada vez más servicios anónimos como la red TOR, para dificultar la tarea de las fuerzas de seguridad. Siguen invirtiendo en el desarrollo de sus propias herramientas y desarrollando variantes nuevas. Cada vez hay más grupos de ransomware que utilizan variantes dirigidos a otros sistemas operativos – con Linux siempre en la mira – o bien aprovechan lenguajes de programación altamente personalizables. Unit42 predice que en 2022 nacerán otras variantes, pero a la vez confía en que se creen nuevas formas de defensa para minimizar la superficie de los ataques.

Durante 2021 aparecieron nuevas bandas dispuestas a explotar el lucrativo negocio del ransomware, además de resurgir grupos que llevaban tiempo en silencio. Todos fueron el año pasado muy activos y emplearon tácticas más sofisticadas para elevar la probabilidad del pago. Unos pocos de ellos sobresalen sobre el resto. El más famoso, que con la invasión de Ucrania ha ganado protagonismo, se hace llamar Conti y no oculta su origen ruso. Se le atribuye el 15,5% de los incidentes identificados en 2021 y ha sido el que más altos rescates ha pedido. Su actividad empezó con un rescate inicial de 50.000 dólares, la cantidad más baja de la que se tenga constancia, pero se ha envalentonado con el éxito y fue subiendo hasta alcanzar 1,78 millones cobrados de media.

Se considera a Conti como una de las bandas de ransomware más crueles en un mundo que no se anda con contemplaciones. Desde su aparición primera en 2020, opera ajena al “código de honor” que respetan algunos de sus iguales: no vacila en atacar hospitales ni servicios de emergencia, usan con regularidad la doble extorsión con la táctica de avergonzar a sus víctimas. Según Unit42, Conti ha filtrado información de más de 600 organizaciones desde su primera fechoría.

El segundo grupo delictivo de la tabla es Revil/Sodinokibi; en su caso, la media de demanda inicial ha sido de 2,2 millones de dólares (más alta que la de Conti) con un menor número de ataques. Su intento más alto fue la exigencia de 5,4 millones. Al parecer, se ha reorganizado tras la captura en 2019 de algunos de sus miembros, acusados de unas 7.000 infecciones. En la actualidad, Revil/Sodinokibi es uno de los proveedores más destacados de RaaS, lo que significa que se lleva un porcentaje de la suma de rescate negociado según sus tarifas. En la página web del organismo español INCIBE puede encontrarse su esquema operativo.

En tercera posición del ranking estimado por Unit42, a la que se ha aupado hace muy poco, se encuentra BlakCat, grupo que también opera con el modelo RaaS y debe su auge a la oferta que hace a sus franquiciados, ya que se queda sólo con el 10% o el 20% del rescate. Sus víctimas favoritas hasta ahora han sido organizaciones estadounidenses, principalmente en sectores como la construcción, el comercio minorista, el transporte y los fabricantes de componentes para la industria de automoción, así como de productos farmacéuticos. Además, es el primer ransomware codificado en el lenguaje de programación Rust, altamente personalizable para que el atacante aborde directamente a la víctima. Puede ser otra razón para su rápida expansión: Rust permite que los ataques puedan compilarse contra diversas arquitecturas de sistemas operativos.

Olson tiene claro y así lo expone en el informe que los ataques van a tener continuidad en los próximos meses. Se aventura a señalar dónde está el mayor peligro, en la nube. Aunque los proveedores de nubes públicas siguen las mejores prácticas de seguridad y por ello deberían ser más resistentes a ataques de ransomware que los entornos locales. Pero sólo es cuestión de tiempo y de I+D que los ciberdelincuentes empiecen a lanzar ataques hacia cargas alojadas en la nube en las que aprecien alguna forma de vulnerabilidad. Por esto el informe deja como colofón la advertencia de que es responsabilidad de cada organización, no de su proveedor, tomar medidas para configurar, operar y supervisar con seguridad sus cargas dondequiera que estén.