La ciberseguridad parece haberse instalado en una variante metafórica del Día de la Marmota, un ritual anual en el que los hackers [es de buen tono distinguir entre los dañinos y los éticos`] sacan la cabeza y tras comprobar que las defensas siguen fallando vuelven a sus fechorías. Según el estudio elaborado por IBM X-Force Threat Intelligence Index 2022, 2021 ha sido el tercer año consecutivo en el que el ransomware ha repetido una quinta parte (21%) del total de incidencias registradas. A pesar, todo sea dicho, de las medidas defensivas instauradas tras saltar las alarmas en 2020. El informe sugiere que, en 2022, año de guerras híbridas, se recrudecerán los episodios de ransomware.

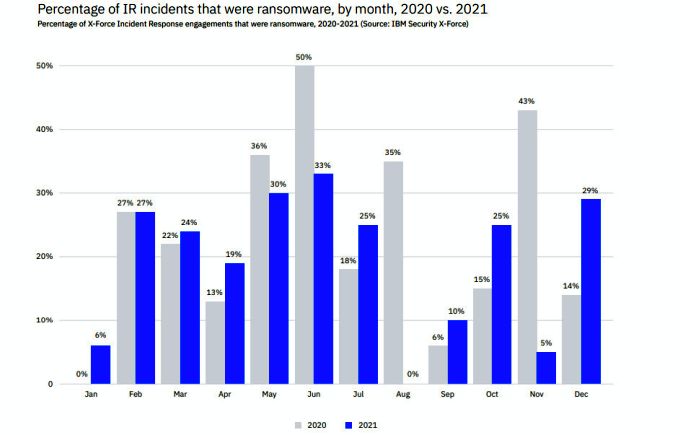

El informe de IBM X-Force hace un esfuerzo por ir más allá de otros estudios rutinarios y vanamente propagandísticos que abundan en el mercado. Por así decir, resalta el curioso detalle de que los atacantes tienen una preferencia por ciertas épocas del año. Como suena: los hackers se toman vacaciones, ¿por qué no? La resaca navideña debe pasarles factura, porque enero es normalmente un mes de escasa actividad delictiva, lo mismo que agosto y septiembre en cambio, mayo y junio presentan la apoteosis de los secuestros de datos. No lo explica, quizá porque no hay explicación.

Los grupos organizados de atacantes tienen como objetivo el dinero, a menudo con indisimulables intenciones políticas que apuntan patrocinios estatales de donde sea, pero no actúan como lo harían las empresas corrientes. Así, el informe descubre que esos grupos suelen disolverse tras una media de 17 meses, para evitar ser localizados.

Aunque las policías de medio mundo tienen cada vez más recursos y comprenden mejor el modus operandi de los delincuentes, estos van a seguir haciendo de las suyas gracias a su habilidad para ir cambiando de firma, ya que el branding les importa poco. El beneficio que obtienen justifica el (muy relativo) riesgo en que incurren.

Claramente, el secuestro de datos sigue siendo su modalidad preferida, pero se observan cambios de tendencia significativos, toda vez que los gobiernos y las organizaciones contra las que se dirigen se familiarizan con las tácticas de ataque. El informe señala que la “triple extorsión” ya no es una práctica anecdótica sino algo frecuente. En esta modalidad, las redes de las víctimas quedan rehenes de distintos ataques maliciosos, a menudo simultáneos, e incluso después de haber pagado rescate, sus datos suelen reaparecer en el mercado subterráneo, acompañando la pretensión de cobrar una segunda vez. Lamentablemente, pocas veces se reconoce.

Pero además, ante el creciente número de empresas que rehúsan pagar el rescate porque se han preparado para esa contingencia, los atacantes extorsionan a los socios comerciales de aquellas para que las presionen con la finalidad de evitar interrupciones en su propia actividad.

No sólo de ransomware vive un ciberdelincuente. Su éxito también radica en la diversificación, aunque el catálogo del malware disponible no ha variado tanto como se cree; sólo se recompone. En segundo puesto por su número aparecen los ataques contra el acceso al servidor (11%) en los que el atacante obtiene un acceso no autorizado con diferentes propósitos, mientras en tercera posición se sitúan los ataques de correo electrónico.

En definitiva, si algo les funciona, los ciberdelincuentes no ven la necesidad de cambiarlo. De manera que las formas de penetrar en los sistemas de las víctimas son esencialmente idénticas. El phishing, una de las más antiguas, representa el 41% del total, seguida de la explotación de vulnerabilidades (34%), ambas con ventaja sobre el uso de credenciales robadas o el protocolo de escritorio remoto, que conforman el cuarteto de las más utilizadas.

El informe de IBM X-Force hace hincapié en el análisis del phishing: sorprende que tantos incautos sigan mordiendo el cebo, pero a la vez el beneficio es cada vez menor. El equipo de analistas estudió miles de kits de phishing usados por delincuentes de todo el mundo hasta determinar la frecuencia y eficacia de este vector de ataque en particular. Su conclusión es que, por lo general, tienen una vida llamativamente corta: una tercera parte se utilizaron durante no más de un día; en algunos casos apenas siete y ocho horas antes de que los proveedores de alojamiento identificaran el sitio como malicioso y lo bloquearan.

En promedio, cada despliegue de phishing ha tenido no más de 75 víctimas potenciales que visitaron el sitio concernido, modesta audiencia que no impide la rentabilidad de esta práctica. En la mayor parte de los casos (61%) el objetivo del atacante era obtener los datos de una tarjeta de crédito, para lo que el gancho suele ser el envío de correos que suplantan la identidad de grandes marcas: Microsoft, Apple y Google lideran la lista de señuelos. En cambio, Facebook sólo aparece en undécimo lugar.

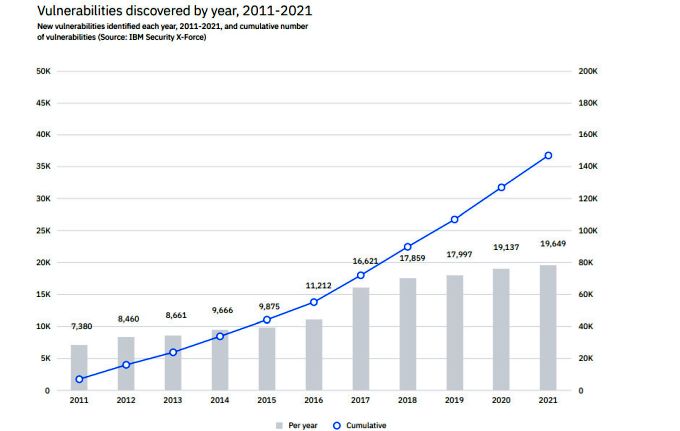

En cuanto a la explotación de vulnerabilidades, aunque ocupa la segunda plaza entre los vectores de ataque, el informe de IBM X-Force enfatiza su preocupación por su elevado crecimiento por los ´errores de desarrollo` que implican. Las vulnerabilidades no sólo existen y son aceptadas con resignación, sino que en los últimos años su número ha ido aumentando regularmente. Lo más preocupante es que también aumenta la inventiva de herramientas que los hackers inventan para explotarlas, creando así lo que el estudio llama “un amplio abanico de opciones”. Ciertamente, no es lo que se hubiera esperado de la proliferación de ofertas de soluciones que se presentan al mercado con ingeniosos eslóganes.

Hay que prestar gran atención a las vulnerabilidades relacionadas con el Internet de las Cosas (IoT) y los sistemas de control industrial (ICS), que aumentan a un ritmo más rápido que las genéricas. Estas dos categorías experimentaron aumentos del 16% y el 50% interanual, respectivamente.

Al analizar los datos recogidos en 2021, el equipo de X-Force ha observado que los atacantes lanzaban campañas de reconocimiento masivo en busca de redes industriales susceptibles de explotar para sus fines; en particular, señala el puerto 502 en TCP, comúnmente usado en los sistemas SCADA (Supervisory Control and Data Acquisition). Las perspectivas no son nada halagüeñas, ya que cada vez hay más “cosas” en una fábrica que se conectan a Internet, lo que indica que los riesgos sólo pueden crecer.

En este punto se presenta un cambio de tendencia con respecto a informes anteriores. Los bancos y compañías de seguros han dejado de ser los primeros objetivos de la ciberdelincuencia. A medida que la digitalización y los protocolos de Internet penetran en el mundo industrial, con ellas aparecen nuevas vulnerabilidades que despiertan la codicia del submundo. Esto conlleva que en la clasificación por sectores, la industria – que emplea más dispositivos de IoT en sus infraestructuras – pasa al primer puesto.

De tal forma, cualquier ataque se multiplica en cuanto afecta la cadena de suministros de la víctima. El objetivo de los atacantes es interrumpirla y de ese modo provocar un efecto dominó para que las víctimas se den prisa en el pago del rescate si quieren recuperar la normalidad antes de perturbar las relaciones con sus proveedores.

Con la guerra de Rusia contra Ucrania, las sanciones consiguientes y las tensiones geopolíticas en otros escenarios, los ciberataques se agudizan irremediablemente. Las previsiones para 2022 apuntan a más de lo mismo: mucho ransomware, aunque con pequeñas variaciones. El estudio recuerda que los grupos extorsivos tienen su propia I+D y exploran nuevas técnicas de cifrado para evitar ser detectados. Un ejemplo es el llamado cifrado intermitente, en el que se cifran bloques de datos separados en lugar de todo el sistema, con lo que proceso se acelera y dificulta la respuesta de las víctimas.

Recurriendo a la experiencia del equipo de X-Force Incident Response (IR) en la remediación de ataques de ransomware, el informe traza un esquema de los ataques en cinco pasos. El primero, naturalmente, es el acceso inicial (señalado más arriba) seguido de una herramienta de acceso remoto (RAT) previo a establecer un acceso interactivo. En el tercero, que se denomina de comprensión y expansión, los atacantes se centran en comprender el sistema al que han accedido sin todavía atacarlo, con el fin de adquirir credenciales adicionales que les permitan hacer movimientos laterales.

La recolección exfiltración de datos es el cuarto estadio, durante el cual los operadores de ransomware identifican qué datos de la víctima son más críticos para el usuario (y por tanto prioritarios para ellos). En el despliegue del ataque – quinta fase – la acción principal es la toma de control del dominio como punto de distribución para su ejecución final. Aunque benévolamente se ha querido comparar la secuencia con el ajedrez, más parece inspirada en la guerra convencional.

Una novedad que conviene tener muy en cuenta es que los contenedores se van a convertir en objetivo prioritario de los atacantes. Docker parece ser la plataforma de contenedores que más les atrae, en menor medida las basadas en Kubernetes. Como la mayoría de las organizaciones son usuarias de técnicas de virtualización, los atacantes parecen haber llegado a la conclusión de que resulta más útil atacar los archivos en máquinas virtuales, en vez de infectar los sistemas operativos, mucho más notorios.

Casi una cuarta parte de los incidentes denunciados en 2021 se debieron a actores que pivotaron desde los ataques a redes locales a explotar las posibilidades que encuentran en el auge del cloud computing. Señala el informe que los atacantes exploran una amplia variedad de métodos para obtener el acceso inicial a los activos en la nube. Apunta, entre las varias conclusiones, que al migrarse cada vez más cargas al entorno cloud, es natural esperar que los intentos de ataque en ese ámbito se incrementen este año.

En el capítulo de análisis geográfico, Europa figura como la segunda región más atacada en 2021. Siendo grave, representa una mejoría, puesto que ha bajado del 31% al 24% del total de incidentes registrados. El ransomware fue, como es de imaginar, el principal tipo de ataque. El informe destaca que los grupos atacantes “tienden a la caza mayor, dirigiendo sus fuerzas contra las redes de las corporaciones más grandes y ricas con el propósito de obtener rescates más rentables”.