Como poco, la comparación resulta chocante: en una entrevista con el Wall Street Journal, Christopher Wray ha señalado “numerosos paralelismos” entre los ataques de ransomware contra compañías estadounidenses y los atentados del 11-S. Exigen, sostiene, “que todos asumamos una responsabilidad compartida, no sólo las agencias gubernamentales sino también el sector privado y el americano medio”. Téngase en cuenta que Wray no es un verso suelto: es el director del FBI desde 2017 y la frase transcrita precede al encuentro que dentro de una semana mantendrán Joe Biden y Vladimir Putin. Ocasión en la que el presidente estadounidense pondrá sobre la mesa pruebas de complicidad rusa con esos ataques.

La administración Biden se ha tomado esos ataques con la mayor seriedad, pero antes ha tenido que restaurar la credibilidad de las agencias federales a cargo de la ciberseguridad, debilitadas por su predecesor. La consejera de la Casa Blanca en esta materia, Anne Neuberger, ha confirmado que su equipo está trabajando con otras potencias para elaborar una política común para combatir el pago de rescates a los ciberdelincuentes. Y los ministros de Finanzas del G7 han discutido el asunto durante su conferencia del pasado fin de semana.

Los hackers suelen exigir que las victimas paguen el rescate en cibermonedas, difícilmente rastreables a través de las fronteras. Por su parte, los funcionarios gubernamentales intentan disuadir a las víctimas de pagar rescate, pero es demasiado pedir cuando el bloque de los sistemas paraliza el funcionamiento de empresas e infraestructuras. Es aleccionador lo ocurrido con Colonial Pipeline Co, propietaria de un gasoducto que recorre la costa este desde Nueva York hasta Texas. A cambio de que la banda autodenominada DarkSide – presuntamente una red ´informal` que funciona en Europa del Este – liberase los códigos de gestión del gasoducto, aceptó desembolsar el equivalente a 4,4 millones de dólares en bitcoins. Aunque luego las autoridades se dieron por contentas porque consiguieron recuperar la mitad de esa cantidad.

En el caso de Colonial, se ha sabido tarde que el método de entrada en su sistema de información fue la captura de una contraseña que se mantenía vigente pese a haberse desactivado la red a la que estaba adscrita. No se han mencionado vínculos entre las infecciones del caso Solar Winds pero no se descarta que hayan servido de rampa para estos nuevos ataques.

Por tratarse de cantidades ingentes, llama la atención la opacidad sobre los casos que no salen en los medios. Normalmente, la víctima recurre a negociadores de discreción garantizada. Un caso notorio es el de la multinacional procesadora de carne JSB, que ha reconocido haber sido víctima y haber pagado rescate, pero no ha desvelado su monto.

Estos pagos no se hacen como en las películas, entregando un maletín en un callejón o dejando una bolsa bajo un puente, sino a través de una trama de transferencias electrónicas, gestión que requiere la intervención de intermediarios legales, que formalmente actúan como casas de cambio que convierten la moneda fiduciaria en moneda virtual. En el caso de Colonial, se ha publicado que el intermediario habría sido DigitalMint, con sede en Chicago, lo que no deja de ser una autopromoción. En otros ejemplos, la huella del dinero se borra justo antes de que intervenga alguna entidad extranjera proscrita por el gobierno federal, en cuyo caso la transacción pasaría a ser ilegal.

La FinCEN (Financial Crimes Enforcement Network), dependiente del departamento del Tesoro, ha propuesto un catálogo de reglas restrictivas aplicables a las transacciones en criptodivisas que – de aprobarse y si fueran imitadas por otros países – obligarían a cambistas y sus bancos a informar de toda transacción en criptomonedas por más de 10.000 dólares.

Los ataques de ransomware se han convertido en una pesadilla para empresas y organismos públicos, porque nadie sabe a ciencia cierta como combatirlos. Por mucho que insistan las autoridades, pagar el rescate es la única posibilidad de restaurar los datos bloqueados, a menos – y no siempre – que se hayan hecho copias de seguridad que permitan rehabilitar los sistemas bloqueados.

Los ciberdelincuentes, aparentemente con amparo estatal o paraestatal, saben que tienen en su poder un arma poderosa: una vez infectado un sistema, resulta prácticamente imposible neutralizar las consecuencias. Se han dado el lujo, como aviso a posibles víctimas, de airear en Internet los pasos seguidos en la negociación con la plataforma de viajes CWT, cuyo desenlace fue el pago de rescate a cambio de liberar los equipos bloqueados.

Es verdad que el número de casos de ransomware se va reduciendo, pero no porque las medidas defensivas hayan mejorado sino porque los ciberdelincuentes han revisado sus objetivos: se han pasado a la caza mayor y atacan a entidades más grandes o que tienen una aguda necesidad de proteger sus datos. El problema se agudiza cuando la víctima es una infraestructura básica.

Ya había ocurrido antes con cadenas dueñas de hospitales, pero el caso de Colonial Pipeline ha puesto de manifiesto el riesgo que corren las redes de distribución de energía. Este es el fundamento racional de la comparación que hizo Wray con el 11-S: la amenaza de paralización del país representa una humillación intolerable para cualquier gobernante. Y es verosímil.

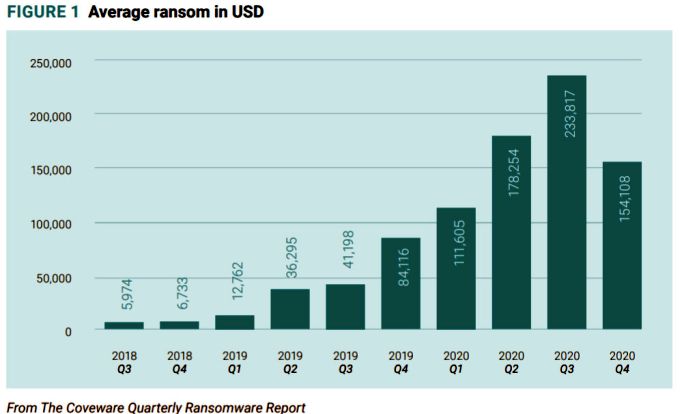

Pero, ante todo, el ransomware es un negocio muy rentable. Obtener dinero es el primer objetivo de los hackers. Se conocen datos inquietantes: en 2020, esta forma de ciberdelincuencia cuadruplicó su recaudación, según se ve en el siguiente gráfico, que sus autores explican como consecuencia del aumento del trabajo y la aparición de vulnerabilidades en los PC domésticos mal protegidos.

Un prolijo estudio del Institute for Security and Technology (IST) apunta que el rescate no es el único coste de un ataque de ransomware: las experiencia conocida han supuesto una media de 21 días de inactividad, tras los cuales pueden requerirse hasta 287 días hasta recuperar la normalidad de los sistemas de una organización afectada. Lo más preocupante es que los ataques registrados por el IST han tenido éxito un 73% de las veces.

Volviendo a la significativa entrevista del director del FBI [que por su cargo raramente sale en los medios] decía Wray que han sido identificados unos 100 variantes de malware susceptibles de ser usadas en estos ataques y que el rastreo de los mensajes intercambiados ha conducido en la mayoría de los casos hasta Rusia o a países de su órbita: Bielorrusia, Azerbaiyán Georgia y Uzbequistán. En alusión al encuentro Biden-Putin, ha llegado a decir que “si el gobierno ruso quiere mostrar que se toma este asunto tan en serio como nosotros, este es el momento para hacerlo”.

Los especialistas más reputados en ciberseguridad, como Kevin Mandian, CEO de FireEye, coinciden en señalar la dimensión geopolítica del problema, pero a la vez son escépticos sobre los resultados de poner trabas al pago en bitcoins. A corto plazo, las restricciones a una cibermoneda sólo consiguen desviar el flujo de dinero sucio hacia otra cibermoneda, mientras los geeks del mundo entero siguen extasiados con un fenómeno supuestamente liberador.

La incertidumbre legal no es el único problema que asusta a las compañías aseguradoras. El aumento del número de casos y de las cuantías pagadas como rescate ha elevado los costes de las pólizas contratadas sobre riesgos de ciberseguridad. La ciberseguridad es un riesgo que los especialistas llaman “inmaduro”. Se trata de un fenómeno reciente, para el que no valen las fórmulas actuariales que durante siglos se han usado para evaluar otros riesgos. Un huracán es más predecible que un ataque de ransomware. La única respuesta posible es encarecer las primas (un 18% sólo durante el primer trimestre de este año) y endurecer las condiciones y franquicias.

Una de las medidas que propone el estudio del IST es la creación de un consorcio de compañías de seguros que compartan información sobre los riesgos que asumen sus miembros en relación con casos de ransomware. Un poco más lejos va la aseguradora AIG, que en sus pólizas ha empezado a imponer una auditoría previa de las medidas tomadas por sus clientes como mecanismo para fijar baremos por debajo de los cuales la asegurada asume un porcentaje de su propio riesgo.

El mencionado informe del IST abunda en bibliografía sobre el particular. En un documento publicado por la aseguradora Aon, se califica como no aceptable que las empresas consideren que la suscripción de un seguro es todo lo que deben hacer para protegerse: en su lugar, propone una política revisable de “ciberhigiene”. Hasta ahora, que se sepa, sólo la aseguradora francesa AXA ha tomado la medida excepcional de eliminar en sus pólizas la cobertura del pago de rescate a los hackers.

[informe de Mario Kotler, desde San Francisco]