Tras entrevistar a 1.300 directivos, Veeam Software, que se especializa en la recuperación de datos, ha publicado un informe sobre el estado del ransomware que se puede leer como un dictamen pericial. En 2024, concluye, el número de empresas afectadas por al menos un ataque extorsivo bajó del 75% al 69%, pero el porcentaje no pueden calificarse de buena noticia. En contraste la mala es que las víctimas potenciales siguen sin invertir lo suficiente para prevenir así como recuperarse de este tipo de ciberataques, aunque es cierto que se ha incrementado el número de copias de seguridad. A primera vista, eso seria todo, pero la recopilación de respuestas tiene múltiples matices.

El primero es señalar que de las 1.300 organizaciones consultadas, 900 admiten haber sufrido un ataque de encriptación de sus sistemas en los pasados doce meses. El segundo: sorprende que los autores se conformen con consignar que la muestra abarca “las Américas, Europa y Australia”.

Uno de los motivos por los que ha descendido un 6% el número de empresas afectadas por la proliferación de ataques de ransomware es el buen trabajo de las autoridades, cuya actuación ha propiciado que el año pasado desaparecieran algunos grupos delictivos como LockBit o BlackCat, ambos dedicados al muy lucrativo y a la vez poco arriesgado negocio del RaaS (Ransomware-as-a-Service).

No obstante, grupos más pequeños, entre ellos los “lobos solitarios”, han aumentado, dando un giro a sus estrategias para apuntar más a las pymes que a las grandes corporaciones. Con este enfoque, el botín puede ser menor pero más fácil, al no estar tan blindadas y con menos vigilancia por parte de las autoridades.

En cuanto a las acciones de los ciberdelincuentes, sin bien es cierto que el encriptado de datos continúa siendo una práctica habitual, la exfiltración de datos ha crecido, así como el número de rescates pagados, especialmente en el cuarto trimestre del año. En la jerga del sector, se entiende por exfiltración de datos el robo o la eliminación o movimiento no autorizados de cualquier dato de un dispositivo. La combinación de ambas acciones, encriptación y exfiltración, está también muy extendida, exigiendo rescate tanto para desencriptar los datos como para evitar que los más sensibles sean publicados o vendidos a terceros.

Además, el tiempo de permanencia cada vez es más reducido, esto es, el que transcurre desde que se compromete el sistema y se lanza el ataque, tal y como demuestra que durante el segundo trimestre el tiempo de dos de los tres principales actores de ransomware fuera inferior a 24 horas. Estos tiempos tan cortos se deben , en cierto modo, a la industrialización del proceso de gestación de los ataques con técnicas de movimiento lateral bien ensayadas y complejas de detectar y contener, tales como comprometer los hipervisores VMware ESXi, según indica el informe de Veeam.

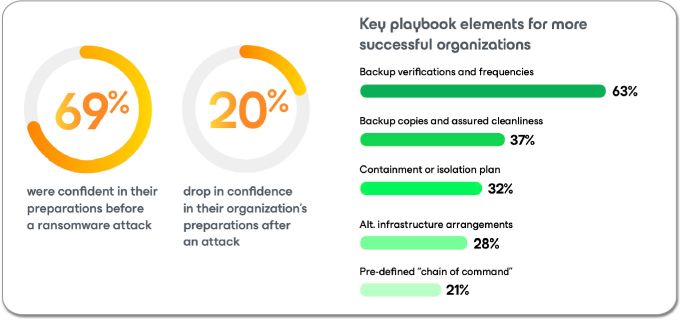

En gran medida, una de las causas por las que se materializan estos ataques es el exceso de confianza. El estudio revela que el 69% de las víctimas de ransomware creía estar preparado antes de un ataque. Tras pasar por la experiencia, la confianza se redujo en más de un 20% [¿solamente?] después del ataque, evidenciando lagunas críticas en la planificación. Esta brecha entre la percepción y la realidad se da más en los CIO (30%) que en los CISO (15%), a quienes se les supone una mayor especialización en ciberseguridad.

Esto último ha sido, probablemente, el detonante de una creciente tendencia a mejorar la colaboración y la comunicación entre los equipos de operaciones de TI y de seguridad. Se está avanzando en esa senda, pero resta camino por recorrer, dado que el 52% de los encuestados ha reconocido precisar una mejora significativa o, incluso, una reestructuración completa para alinear los equipos. Tan sólo un 11% de la muestra final indicó que requieren poca o ninguna mejora.

Las organizaciones con más éxito a la hora de protegerse de estos ataques integran la denominada ciberresiliencia en su disciplina diaria, incorporando estrategias proactivas en las operaciones diarias de TI. Estrechar esta colaboración puede contribuir a dar un giro copernicano a situaciones poco alentadoras, como que a pesar de que el 98% de las empresas cuente con un manual de estrategias contra ransomware, menos de la mitad dispone de elementos técnicos clave. El estudio a este respecto es confuso, al facilitar diferentes datos en texto y gráfico, reflejando en éste último que un 63% contaba verificaciones y frecuencia de copias de seguridad, un 37% con copias de seguridad y limpieza garantizada, un 32% con planes de contención o aislamiento, un 28% con acuerdos de infraestructura alternativa y un 21% con una cadena de mando predefinida.

En este último punto de la cadena de mando se aprecia también la ausencia de procesos de decisión sobre el pago de los rescates en un 74% de los casos. Buena parte de las empresas, incluso, carece de procedimientos para informar a las autoridades, lo que puede derivar en complicaciones añadidas. No en vano en algunos países, como Reino Unido desde enero de este año, y en Estados Unidos, los de Florida y Carolina de Norte, pagar rescates está explícitamente prohibido por ley. En esta misma línea, tal y como advierte el Departamento del Tesoro de Estados Unidos, EUU, si el pago se realiza a una organización bloqueada por la Oficina de Control de Activos Extranjeros (OFAC), la sanción es casi segura.

Algo menos de dos tercios de las compañías recurren a especialistas en respuesta a incidentes y en negociación de rescates, al no contar con personal cualificado. Más allá de las consecuencias legales, los expertos desaconsejan el pago de rescates por el mensaje incentivador que transmite. Tanto es así que el 69% de las empresas que pagó rescate, volvió a ser atacado.

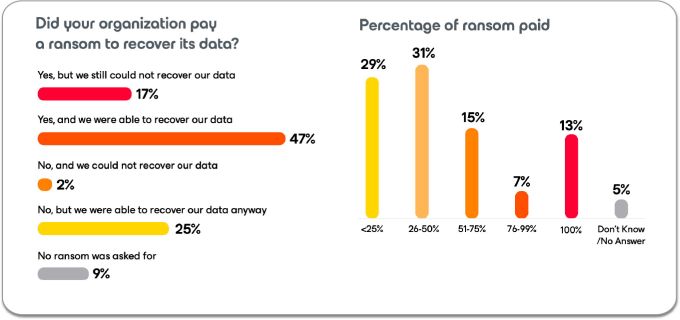

Más de un tercio (36%) de las organizaciones afectadas por un ataque de ransomware rechazó pagar el rescate, con un 25% de ellas que, pese a no pagar, sí recuperaron sus datos. Cada vez hay menos confianza en que se recuperen datos si se acepta la extorsión. Entre los que sí pagaron, el 82% lo hizo menos de lo exigido inicialmente, con un 60% pagando hasta menos de la mitad de la suma. En cuanto al coste de estos rescates, la media se ha visto reducida en el último año, siendo del 45% en el cuarto trimestre, rondando los 11.000 dólares.

Por otro lado, al exceso de confianza se ha sumado como causa de vulnerabilidad la infrafinanciación y el desequilibrio entre ciberseguridad y recuperación.

Mientras que a la primera se destina de media cerca del 31% del presupuesto de TI, a la segunda un 28%, lo que compromete las estrategias de resiliencia activa, si bien es cierto que se perciben síntomas de cambio: el 94% de las organizaciones aumentó el presupuesto de recuperación para 2025 y el 95% lo aumentó para prevención.

Quizás por este cambio, los ciberdelincuentes han comenzado a atacar también los repositorios de respaldo, puesto que casi un 90% de las empresas vieron atacadas sus copias de seguridad, eliminándolas o modificándolas en un 34% de los casos.Debido a ello, los efectos negativos se amplifican y menos del 10% logró recuperar más del 90% de sus servidores dentro de lo esperado, y solo el 51% recuperó la mayoría de sus servidores.

El estudio de Veeam advierte que estos daños podrían haberse evitado o mitigado de contar con repositorios o servicios configurados como inmutables, algo que únicamente tenía el 32% de los encuestados. Además, si contiene malware, la restauración puede ser un caramelo envenenado aún peor que el primer ataque y el hecho de que casi el 40% de las empresas restaure los datos directamente en el entorno de producción, sin que en un 8% de los casos se haya verificado siquiera la integridad de la copia de seguridad, puede ser fatal. Resulta mucho más recomendable restaurar primeramente los datos en un entorno de sandbox, algo que solo hizo un 28% de la muestra.

Del mismo modo que CIO y CISO han de estrechar su colaboración, el estudio también recalca cómo las plataformas y las empresas tecnológicas se asocian cada vez más en labores de recopilación de información sobre ransomware y en prestación de servicios que ayuden a las organizaciones a reforzar sus defensas. Este buen trabajo, además, ha de coordinarse con las autoridades policiales y reguladoras para obtener mejores resultados en la lucha contra esta ciberdelincuencia.

La Iniciativa Internacional Contra el Ransomware (CRI), lanzada por EEUU en 2021, va en esa dirección con un grupo de trabajo en el que participan 68 países con el objetivo de quebrar el ecosistema delictivo y desarrollar políticas comunes. Así, hace dos años, cuarenta miembros del CRI suscribieron un acuerdo conjunto de compromiso gubernamental para “disuadir firmemente a cualquiera de pagar una demanda de ransomware”.