Los ciberdelincuentes no sólo siguen de cerca a la vanguardia tecnológica sino que cada vez son más eficientes, logrando romper las defensas con menos esfuerzos. Esta es una de las principales conclusiones que pueden extraerse del último informe de CrowdStrike en el que analiza el estado actual de las ciberamenazas globales. Constata un uso creciente de la inteligencia artificial generativa (GenAI), pero a la vez «descubre» que no es ésta la que estimula la productividad de los atacantes: en realidad, a estos les resulta menos necesario que nunca generar malware y expandirlo con el fin de quebrar la ciberseguridad de las organizaciones. Es una conclusión muy convincente, que merece transcripción.

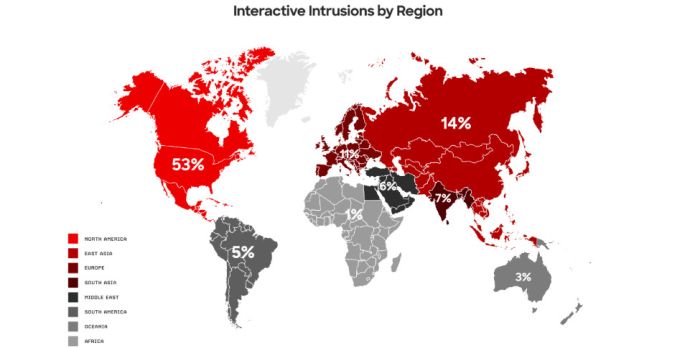

En palabras del estudio, “con frecuencia, las ciberamenazas modernas están dominadas por técnicas de intrusión interactiva, en la que los adversarios ejecutan remotamente acciones de teclado para alcanzar sus objetivos. A diferencia de los ataques tradicionales de malware, estas intrusiones se basan en la imitación del comportamiento de los usuarios y administradores legítimos, haciendo mucho más difícil su detección. En 2024, esas “intrusiones interactivas” aumentaron un 35%. Norteamérica, tal como se ve en el mapa de cabecera: recibió un 53% de ellas y Europa un 11%, mientras el bloque asiático (incluyendo Rusia) fue receptor del 14% de esta modalidad de ataque.

El prolijo informe 2025 Global Threat Report de CrowdStrike identifica algunos de los grupos de ciberdelincuentes detectados durante 2024, buena parte de ellos asociados a estados que repiten cada año en la tabla. Como es habitual en estos informes, entre las fuentes de estos ataques con patrocinio estatal se omite a los grupos estadounidenses y europeos que notoriamente existen. Los más destacados por el documento tienen su origen en China (Panda), Rusia (Bear), Corea del Norte (Chollma) e Irán (Kitten). Hasta 26 actores nuevos han sido identificados, haciendo un total de 257. El mayor crecimiento se observa entre los vinculados a China, un 150% más que el año anterior. Así, pueden encontrarse grupos de China (Panda), Rusia (Bear), Corea del Norte (Chollima) o Irán (Kitten), entre otros. Hasta 26 nuevos actores identificó el año pasado la compañía (haciendo un total de 257), destacando el aumento de los nexos con China en un 150%.

El recorrido por el exhaustivo informe permite hacerse una idea de las últimas tendencias de la ciberdelincuencia, con diversos casos reales entre los que aparece el más sonado de 2024, en el que se vieran involucrados la propia Crowdstrike y Microsoft. Inolvidable para las víctimas.

Uno de los aspectos más interesantes del estudio es el énfasis puesto en la creatividad de los atacantes, que ya ni se dan el trabajo en generar código malware para superar las barreras de seguridad. De hecho, el 79% de las detecciones de ataques estaban libres de malware, frente al 40% en 2019. En su lugar, aprovechan herramientas RMM (Remote Monitoring and Management) para acceder a los sistemas, de manera que el 52% de las vulnerabilidades identificadas estuvieron relacionadas con el acceso inicial.

La tendencia más reciente (hasta nuevo aviso) es la denominada ‘intrusión interactiva’ que, en esencia, consiste en acceder a los sistemas sin desviarse del comportamiento habitual de un usuario o un administrador legítimo, lo que permite a los atacantes esquivar la detección de los sistemas de seguridad. Así, en 2024 este tipo de campañas aumentaron un 35%, siendo el sector tecnológico (23%) el más atacado por séptimo año consecutivo. Por segmentos de actividad, le siguen consultoría y servicios profesionales (15%), fabricación (12%) y retail (11%), con unos servicios financieros (10%) y unas telecomunicaciones (7%) de las que sorprende su condición de colistas.

Otro de los puntos llamativos del estudio es el mayor protagonismo que están cobrando los intermediarios de acceso, esto es, actores que solo se limitan a romper las defensas de las organizaciones y venden ese acceso a terceros, particularmente operadores de ransomware que forman un subgénero en el mercado. Estos intermediarios promocionan sus servicios al extremo de que los anuncios aumentaron casi un 50% respecto a 2023, rozando los 4.500 contabilizados por CrowdStrike.

En cuanto al tiempo medio de fuga tras romper las defensas, se encuentra en los 48 minutos, lo que es una rebaja considerable respecto a los 62 minutos de 2023. Además, se cita un récord documentado, en el que a los atacantes les bastaron 51 segundos, lo que quiere decir que la organización atacada dispuso de menos de un minuto para detectar y responder a la acción maliciosa. Por este motivo, se antojan como medidas irrenunciables la detección en tiempo real, disponer de controles de identidad y acceso para evitar que los adversarios aprovechen credenciales válidas y contar con una búsqueda proactiva de amenazas.

Tal y como se desprende del informe, menos malware y más ingeniería social serán necesarios para hacerse con el acceso inicial, con métodos como el vishing y el phishing. De hecho, CrowdStrike ha detectado un crecimiento del 40% en las operaciones de vishing, especialmente acentuado durante la segunda mitad de 2024. La máxima es aprovechar las debilidades y errores humanos en lugar de tener que buscar y explotar fallas en las aplicaciones o el sistema operativo. Lo más habitual es que en estas campañas los atacantes se hagan pasar por personal de asistencia TI, muchas veces a través de Microsoft Teams, y convenzan a la víctima de otorgarles sesiones de soporte remoto con soluciones como Microsoft Quick Assist.

Estos ataques son todavía más productivos para el atacante cuando obtienen acceso a cuentas de inicio de sesión único (Single Sign-On), algo muy habitual en entornos cloud, por ejemplo. Además, en los casos en los que ya está comprometida la cuenta, los atacantes suelen registrar su propio dispositivo para la autenticación multifactor (Multi-Factor Authentication) y borrar o redirigir a carpetas ocultas los correos electrónicos que pudieran delatar su incursión en el sistema.

Por otro lado, CrowdStrike también dedica un apartado a la inteligencia artificial generativa, situándola sobre todo como un apoyo a las argucias de ingeniería social, algo que presumiblemente se intensificará durante este año. La creación de imágenes fotorrealistas y de perfiles falsos de LinkedIn o incluso clones de voz y videos deepfake son algunas de las técnicas GenAI que CrowdStrike detectó el año pasado, además del uso de modelos LLM (Large Language Model) para generar exploits.

La sofisticación es tal que también se está utilizando la GenAI para robar datos faciales biométricos de dispositivos iOS y Android, tal y como se detectó con el malware GoldPickaxe en la región de Asia Pacífico (APAC). Otra de las aportaciones de la GenAI a la ingeniería social se plasma en los mensajes de phishing que genera automáticamente, cuya efectividad medida en tasa de clics es significativamente más alta (54%) que los escritos por humanos (12%).

Tal es el interés en esta tecnología, que CrowdStrike revela que la GenAI fue objeto de debate en diversos mercados y foros criminales, con discusiones registradas como la que expuso el uso de GPT y GenAI para aprender a crear malware con C y C++ o repositorios de GitHub para información y herramientas en esta materia. Recursos no faltan a estas organizaciones delictivas.

Asimismo, los propios LLM empresariales representan un botín para los atacantes, especialmente cuando se encuentran en la nube, algo que ya ha puesto el foco en la necesidad de estudiar ataques asociados con vulnerabilidades dentro de los modelos de GenAI. Según indica el informe, a medida que se expande la adopción de la nube y la IA generativa, esta se integra más en servicios como Azure AI Foundry (antes Azure AI Studio), por lo que es probable que se aprovechen esas vulnerabilidades o configuraciones incorrectas para el robo de datos, la manipulación de modelos, el acceso no autorizado y otros fines maliciosos. Así ha nacido la figura del LLMJacking, es decir, actores que explotan credenciales cloud robadas para acceder a servicios de IA e impulsar un mercado delictivo de consultas LLM no autorizadas.

En la misma línea de otro estudio, este publicado por Palo Alto Networks en el que se alertaba de la falta de cultura de ciberseguridad en la nube. Por su lado, CrowdStrike advierte que las intrusiones en la nube el año pasado aumentaron un 26%. Según expone, en la mayor parte de los ataques los autores obtuvieron acceso inicial a través de cuentas válidas, aprovechando herramientas legítimas de gestión cloud. Está documentado que el abuso de cuentas legítimas estuvo detrás del 35% de los incidentes relacionados con la nube.

Las aplicaciones SaaS se han convertido en puerta de entrada para acceder a datos confidenciales y realizar lo que se conoce como ‘movimientos laterales’ en los sistemas, algo muy a tener en cuenta en 2025. Según ilustra el informe, en la mayoría de los casos relevantes, los actores de amenazas accedieron a las aplicaciones SaaS después de comprometer una identidad SSO. En esta línea, Microsoft 365 se ha convertido en un objetivo muy popular, de manera que SharePoint y Outlook fueron accedidos en el 22% y el 17%, respectivamente, de las intrusiones relevantes en la primera mitad de 2024. Y, de nuevo, el error humano o la negligencia han sido los principales detonantes de la brecha de seguridad. ¿Cómo se explica? Según el informe, muchas organizaciones no auditan los datos que los empleados cargan en repositorios de almacenamiento basados en la nube (como SharePoint) o los transmiten internamente por correo electrónico, aumentando así los riesgos.

Al factor humano, siempre presente, se suma la rapidez de reacción de los ciberdelincuentes. Son conocidos los casos en los que una empresa es víctima de un ciberataque por no haber instalado a tiempo los parches de seguridad, especialmente cuando se trata de dispositivos periféricos de la red, que tienden a descuidarse más y, por ello, siguen siendo un objetivo principal de los ataques. La velocidad con que se aprovechan estas brechas ha aumentado y gran parte de los ataques consumados se produjeron después de que las vulnerabilidades se divulgasen públicamente y estuvieran disponibles los parches. Por consiguiente, la ventana de reacción de los atacantes ha llegado a ser de apenas 24 horas en algunos casos.

[informe de David Bollero]