En la introducción a su Global Threat Report 2004, CrowdStrike se dejaba llevar por las palabras: “desde el primer día hemos dicho que el problema no está en el hardware sino en el adversario; lo conocemos como nadie y podemos fijar nuestra atención en él, la mejor manera de proteger a nuestros clientes y de evitar las brechas [de seguridad]”. Una afirmación imprudente: el apagón informático masivo del viernes 19 no fue causado por ningún adversario sino por un error cometido por la compañía en una actualización (automatizada) de su herramienta Falcon Sensor, que en la caída arrastró a millones de usuarios de Windows en la nube Azure. El problema parece resuelto, pero dejará profunda huella.

Las crónicas de este fin de semana han abundado en la descripción del caos que el error provocó en el tráfico aéreo y el funcionamiento normal de hospitales y sistemas bancarios. Han señalado una vez más la fragilidad de las infraestructuras críticas que todo el mundo parece dejar para mañana por la mañana. La verdad es que el origen del problema no da para mucha retórica: ha sido inmediatamente identificado, pero no quita que todo dispositivo Windows afectado pueda necesitar cuanto antes una serie de reseteos manuales. Dos circunstancias complican cualquier arreglo: la gran diversidad de versiones de Windows instaladas y la cantidad de combinaciones en sus configuraciones, por lo que no hay soluciones automáticas y universales.

Por consiguiente, Microsoft no podrá librarse de críticas, pero no han faltado oportunistas a la hora de apuntar que Linux y Mac no se han visto afectados. En realidad, esto se debe exclusivamente a que CrowdStrike diseñó su actualización exclusivamente para Windows.

Una consecuencia sorprendentemente menor del incidente ha sido la pérdida de valor de la acción de Crowdstrike, en principio inferior al 20%, aunque podría ir a más en los próximos días hábiles. De momento no parece grave, ya que el saldo sigue en positivo desde el comienzo del año y no cabe esperar una fuga de accionistas en una empresa cuya cotización ha subido un 400% en cinco años. Los competidores se han visto contagiados en mucho menor medida: Palo Alto Networks, líder del mercado, sólo ha cedido un 2%, quizás porque hay inversores que la ven como beneficiaria a medio plazo.

CrowdStrike, cofundada en 2011 por George Kurtz, anteriormente CTO de McAfee, controla el 18% de la vertiente “moderna” del segmento EDR (endpoint detection and response), en competencia con su archirival Microsoft, según IDC. Esta consultora estima el valor global de este mercado en 12.600 millones de dólares.

En alguna prensa se ha presentado a CrowdStrike como antivirus (sic). Doblemente falso: casi nadie en la industria emplea tan anacrónica etiqueta y, en lo que respecta a este caso, no ha intervenido ningún agente externo. El software que vende CrowdStrike como parte de su plataforma Falcon rastrea continuamente los sistemas de sus clientes en busca de signos de actividad sospechosa y lanzando respuestas automáticas. Pero, al hacerlo, el software tiene que inspeccionar – por lo tanto acceder – al núcleo del sistema operativo. Y esto, contradictoriamente, le confiere una capacidad no deseada de disrupción de aquello que pretende proteger.

El papel de Microsoft en el incidente ha sido inevitable aunque ajeno a su origen. El sábado, la compañía informó que se vieron afectados 8,5 millones de dispositivos – muchos de ellos servidores – bajo Windows, con la precisión de que la cifra equivale a menos del 1% del parque instalado. La compañía reconoce que persisten “ciertos problemas subyacentes en Azure”, por lo que no puede dejar en la estacada a sus clientes comunes con CrowdStrike.

Una encuesta rápida publicada en la web SiliconAngle calcula que el 96% de los clientes de CrowdStrike se han visto afectados y arriesga que al menos al 40% de la muestra le gustaría reducir su dependencia respecto de este proveedor. Téngase en cuenta que la compañía declara tener unas 29.000 organizaciones como clientes.

Otros medios web se apoyan en “profesionales de la seguridad” no identificados a quienes atribuyen un reproche muy serio: el alto coste de CrowdStrike (hasta 50 dólares por máquina) sería responsable de que numerosas empresas restrinjan la instalación de Falcon a sólo una parte de sus sistemas para economizar. En paralelo, la automatización forzada está siendo cuestionada, mal que pese a sus defensores. Y, entretanto, nadie ha hablado de inteligencia artificial, qué omisión más curiosa cuando hace apenas semanas se preconizaba la IA como la mejor solución a los riesgos de seguridad.

Claro que hay opiniones para todos los gustos. Por ejemplo, Federico Charosky, CEO de la empresa de seguridad escocesa Quorun Cyber, ha declarado a Bloomberg que la industria de ciberseguridad debería ser más cuidadosa con los atajos que toma para acelerar sus desarrollos, sin analizar a fondo el impacto negativo que puedan tener sobre el aseguramiento de calidad del software. Una idea sugerente.

En la misma crónica, Bloomberg rescata el hecho de que George Kurtz ha vivido antes un trauma parecido. En 2010, su empleador McAfee etiquetó como legítima una actualización que infectó y paralizó miles de ordenadores y, aunque acertó a corregirla en minutos ya se había instalado con la consiguiente pérdida de reputación.

La verdad es que Kurtz, quien fuera entrevistado por este blog en 2022 ha sido diligente en comparecer ante los medios de comunicación estadounidenses: el problema está identificado y ha sido aislado, tras lo que se ha desplegado una solución; tal ha sido su discurso, dicho con el tono de contrición que imponen las circunstancias.

Por la cuenta que les tiene, sus competidores se han abstenido de explotar la ocasión. Eso sí, no se han privado de advertir que las víctimas del parón informático no sólo tendrán que afrontar los costes de volver a la normalidad, sino que deberán revisar en profundidad y con urgencia sus planes de disaster recovery. He ahí una conclusión imprescindible. No hay constancia de que ningún afectado haya iniciado acciones legales por esta circunstancia. Todavía.

La contrariedad ha pillado a las empresas de ciberseguridad en medio de una discusión inacabada, cuyo origen está en la pluralidad de soluciones de ciberseguridad que con los años se han ido solapando en las empresas de cierto tamaño. Estas no esconden que les gustaría rebajar el gasto en ciberseguridad, pero no se atreven a tomar medidas drásticas. En general, no les hace gracia la redundancia como mecanismo de resiliencia, porque cuesta dinero y recursos, pero hay que reconocerles la dificultad de prescindir de un proveedor – por muy de nicho que fuera – en detrimento de otro. ¿Es mejor un roto o un descosido?

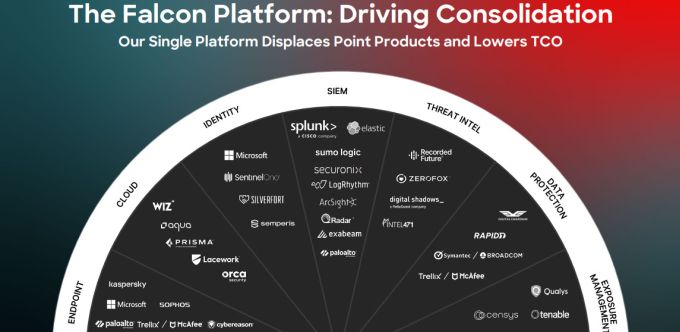

El pasado marzo, una educada polémica entre Kurtz y Nikesh Arora, CEO de Palo Alto Networks puso de manifiesto que no basta usar las mismas palabras – vg. consolidación o ´plataformización` – para que dos empresas rivales renuncien a competir. Naturalmente, la visión de Kurtz en torno a la consolidación del mercado gira en torno al avance de su propia plataforma y la de Arora otro tanto. El gráfico siguiente refleja los deseos de CrowdStrike, pero vale como representación objetiva de la complejidad de un sector que la semana pasada se ha visto sacudido por una desgracia de la que no puede culpar a nadie más que a sí mismo.

He aquí una conclusión provisional. Hasta el viernes 19, CrowdStrike gozaba de viento de cola: una capitalización bursátil era algo superior a 80.000 millones después de cerrar en abril con ingresos de 921 millones de dólares [un 94% en suscripciones] el primer trimestre de su año fiscal 2025. En la ritual conferencia con analistas, Kurtz pronosticaba que cerrará en enero el ejercicio con 4.000 millones de dólares. Ahora bien, escudriñar la validez de esa previsión será tarea de los analistas durante las próximas semanas, a la luz de lo ocurrido.