No es sólo que la realidad supere a la ficción, sino que los intentos de anticiparla se quedan cortos. Ocurre ahora mismo con los ciberataques, una onda letal que cada semana sorprende con una tropelía más dañina que la anterior. Un estudio clásico es el Informe Semestral de Cibersguridad 2016, elaborado por Cisco. La conclusión principal de su última edición es que los defensores no son capaces de igualar los métodos de los atacantes. A lo más que pueden aspirar es a reducir el tiempo de detección [que hasta tiene sigla: TTD] de los ataques. Aun así, el impacto de las distintas modalidades de ciberdelincuencia se agrava, en parte porque las vulnerabilidades conocidas no se corrigen.

El asunto se presta al sensacionalismo, pero el estudio de Cisco no exagera en absoluto. Es una foto fija de la realidad, basada en la irrepetible posición de la compañía como punto de observación del tráfico por las redes. Evitando adjetivar, su diagnóstico relata que, a través de exploit kits, campañas de ransomware e ingeniería social, los atacantes aprovechan los sistemas no parcheados y los dispositivos obsoletos para lograr sus objetivos. Por cierto, la infraestructura descatalogada y no actualizada crea oportunidades adicionales permitiendo el acceso de intrusos, dándoles facilidades de ocultación y, con ello, creando la ocasión de maximizar los daños y los beneficios.

La preocupación de Cisco por estas cuestiones se refleja en sus estudios regulares. Los hallazgos que hoy se comentan están apoyados en la recopilación permanente del servicio de telemetría Talos, gestionado por la división Collective Security Intelligence. Los datos recogidos diariamente son suministrados por 4.000 millones de puntos de telemetría. Talos analiza cada día una media de 16.000 millones de peticiones web, 600.000 millones de email y 18.500 millones de consultas de protección AMP. El resultado de esta labor permite bloquear 20.000 millones de amenazas diarias.

El número total de alertas acumuladas anuales, que en 2013 fue de 634, podría subir hasta 10.000 a finales de este año, de mantenerse la velocidad. A partir de este enorme caudal de información, el informe puede entrar en detalles. En esta edición, centra su análisis en el alarmante fenómeno del ransomware, que según sus autores domina actualmente el mercado del malware. Aunque no es una amenaza nueva, ni mucho menos, ha evolucionado hasta convertirse en el tipo de malware más rentable de la historia.

En la primera mitad de 2016, las campañas dirigidas a chantajear a usuarios individuales y empresas, previo secuestro de sus infraestructuras web, que sólo serán liberadas tras el pago de rescate, generalmente millonario, se han extendido y ganado en relevancia. Se prevé que en adelante los métodos de propagación serán más rápidos y también más eficaces; maximizarán el impacto de las campañas y aumentarán la probabilidad de que los delincuentes manipulen intencionadamente los datos mientras están bajo su control. Basta pensar en los informes médicos o en diseños de ingeniería para imaginar los daños colaterales que podrían causar.

El informe pronostica que esta tendencia continuará y el ransomware será aún más destructivo, con capacidad para autopropagarse y de secuestrar redes enteras y, por tanto, provocar el colapso de organizaciones. Nuevas cepas de ´ransomware modular` (sic) podrán modificar rápidamente sus tácticas para maximizar su eficacia.

La ciberdelincuencia acoge múltiples modelos de negocio y el ransonware tiene el suyo propio. Cisco estima que una sola campaña de ransomware podría generar hasta 60 millones de dólares al año y cita un informe del FBI según el cual el volumen de negocio de esta modalidad delictiva podría suponer un beneficio de 1.000 millones de dólares anuales a escala global. Los rescates se pagan en bitcoins, las negociaciones se realizan a través de ToR y se usa el protocolo TLS para reforzar la comunicación anónima a través de la web. Para defenderse, las empresas deberán hacer copias de seguridad de sus datos críticos, situarlas en una ubicación protegida y trazar planes para restablecerlos con rapidez después de un ataque.

Se ha detectado asimismo una nueva tendencia en ataques de ransomware que explotan vulnerabilidades de servidor, especialmente en los JBoss: el 10% de los equipos con esta plataforma open source [actualmente propiedad de RedHat] conectados a Internet están infectados por falta de actualización, asegura el informe. Muchas de las vulnerabilidades de JBoss utilizadas para comprometer estos sistemas fueron identificadas hace ya cinco años, de forma que el parcheo básico y las actualizaciones de los proveedores podrían haber prevenido los ataques con facilidad.

También las vulnerabilidades de Adobe Flash son un tema recurrente, y uno de los primeros objetivos del malvertising (publicidad maliciosa) y de los kits de explotación. En el conocido kit de explotación Nuclear, un 80% de los intentos exitosos se aprovecharon de Flash.

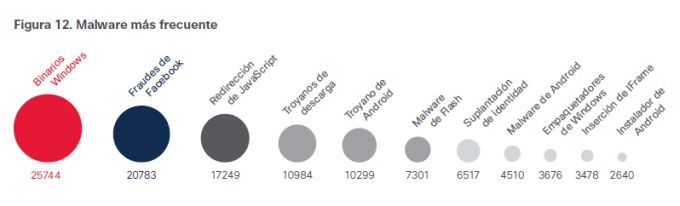

Durante la primera mitad de 2016, el enemigo ha seguido evolucionando sus métodos de ataque para aprovechar la falta de visibilidad de las organizaciones. La explotación de vulnerabilidades Windows Binary se ha convertido en el principal método de ataque web en los últimos seis meses. Este método permite al malware afianzarse en las infraestructuras de red y conseguir que los ataques sean más difíciles de identificar y eliminar. A su vez, los métodos de engaño mediante ingeniería social vía Facebook han caído a la segunda posición, desde el primer puesto que ocupaban en 2015.

Sorprende (o no tanto) leer que una gran parte de la infraestructura instalada tiene vulnerabilidades conocidas. De los más de 100.000 dispositivos de Cisco conectados a Internet que se han analizado, se ha descubierto que: cada uno tenía de media 28 vulnerabilidades conocidas. Para más escarnio, han estado funcionando una media de 5,6 años con esa rémora, y más del 9% de las vulnerabilidades conocidas tienen más de 10 años.

El problema es sistémico para todos los proveedores. Tras analizar más de 3 millones de instalaciones (la mayoría Apache y OpenSSH), se detecta una media de 16 vulnerabilidades conocidas, durante una media de 5,05 años. Además, el problema es global: en un análisis del año pasado, el 92% de los dispositivos conectados a Internet funcionaban con vulnerabilidades conocidas (una media de 26 por dispositivo), el 31% ya no tenían soporte y el 5% estaban descatalogados.

Para complicar aún más los problemas de visibilidad de las organizaciones, los atacantes están incrementando el uso del cifrado como método para ocultar varios componentes y el rastro de sus operaciones. El malware cifrado HTTPS utilizado en campañas de malvertising se multiplicó por tres entre diciembre de 2015 y marzo de 2016. Este incremento parece atribuible a los inyectores de anuncios y el adware, que han alcanzado especial intensidad.

El cifrado, típica estrategia defensiva, aunque no tan usual como debería serlo se ha convertido en táctica de los atacantes. Como es imaginable, el malware cifrado facilita aún más la capacidad de los ciberdelincuentes para ocultar su actividad y extender el tiempo de que disponen para operar. Igualmente, para ocultar sus actividades, recurren a la seguridad de la capa de transporte (TLS), protocolo utilizado para cifrar el tráfico de la red.

Por su parte, los proveedores intentan reducir el espacio operativo. Han mejorado la divulgación de vulnerabilidades y sus parches, gracias a las prácticas del ciclo de vida de desarrollo seguro (SDL). Los primeros cuatro meses de 2016 revelaron un aumento en las alertas anuales acumuladas frente a 2015 (3.000 más) y, según el informe, se espera alcanzar las 10.000 a final de este año.

Sin embargo, a menudo, cuando se hace pública una vulnerabilidad, hay un parche disponible, pero las empresas tardan demasiado en aplicarlo. Esta brecha temporal proporciona a los atacantes la oportunidad de lanzar exploit kits. Es fundamental, por consiguiente, que se hagan esfuerzos serios para acortar este intervalo, considerando el uso de funciones de actualización automática, recomienda el informe de Cisco.

Las actualizaciones de navegador son las más sencillas, mientras que las de las aplicaciones empresariales y la infraestructura servidor resultan más complejas, sin que afecten a las operaciones. Las organizaciones tienen problemas con la ‘higiene de red’ – como el parcheo – en los sistemas críticos para los negocios. En el segmento de navegadores, entre el 75% y el 80% de los usuarios de Google Chrome (que emplea un sistema de autoactualización) utiliza la última versión del navegador o la versión anterior. Un tercio de los sistemas Java examinados corren la versión SE 6, que ha sido descatalogada por Oracle (la actual es la SE 10). En Microsoft Office 2013, versión 15x, el 10% o menos de los usuarios utilizan el último service pack.

Junto al tiempo de parcheo de vulnerabilidades conocidas, también es esencial mejorar el tiempo de detección (TTD) de amenazas desconocidas, que abarca desde que se analiza un archivo comprometido hasta que se detecta como amenaza. Cisco afirma haber reducido el TTD hasta las 13 horas, cuando la media del sector se sitúa entre los 100 y 200 días.

Mientras las organizaciones de sectores más sensibles, como la atención sanitaria, han experimentado un significativo incremento de los ataques en los últimos meses, todos los segmentos verticales y los países son objetivo del malware. Organizaciones benéficas, ONG y plataformas de comercio electrónico se han enfrentado a un mayor número de ataques en la primera mitad de 2016. Tampoco hay país o región a salvo. El malware es, nadie lo duda, un problema global y las amenazas cada vez más sofisticadas.

Las circunstancias geopolíticas incluyendo la complejidad regulatoria y las contradictorias políticas nacionales de ciberseguridad, complican aún más esta situación. Una consecuencia no deseada podría ser la limitación del tráfico de datos, con el consiguiente riesgo para la normalidad del comercio internacional.

Entre las recomendaciones que ofrece el informe se señalan la aplicación con presteza de parches de vulnerabilidades publicadas, sin vacilar en el reemplazo de la infraestructura obsoleta. Realizar copias de seguridad de los datos críticos y probar su efectividad es otra práctica imprescindible. Así como una mayor ‘higiene de red’ mediante la monitorización y segmentación de la red y el despliegue de defensas en el extremo (seguridad web y del email, firewall y sistemas IPS de próxima generación). En definitiva, estas medidas se condensan en la articulación de defensas integradas mediante una ‘arquitectura` de seguridad, frente al despliegue inconexo de soluciones de nicho.

[informe de Lola Sánchez]