Es de esas historias que dan miedo, pero nos hemos hecho a la idea: si 13 millones de ordenadores han sido infectados, qué importa uno más, el mío. He ahí el riesgo, en la desidia frente al malware. Que la banda tuviera su domicilio en España y sus (presuntos) cabecillas fueran españoles, no quita ni añade patriotismo: otros países nos ganan en ese capítulo. Tras un año de investigación, la Guardia Civil, con la colaboración de Panda Security, ha desarticulado una red – Mariposa, por mal nombre – que se había infiltrado en los sistemas de grandes compañías, entre ellas 40 bancos. Aún falta conocer las extensiones de la red, y esperar que la justicia actúe.

Luis Corrons, director técnico de la empresa española Panda cuenta la intrahistoria en su blog: “en mayo de 2009, la compañía canadiense Defence Intelligence anunció haber descubierto un nuevo botnet llamado Mariposa […] la investigación llevó a la creación del Mariposa Working Group (MWG), integrado por Defence Intelligence, el Georgia Tech Information Security Center y Panda Security, junto con expertos y agencias internacionales. El objetivo de esta taskforce era erradicar la amenaza y llevar a sus responsables ante la justicia”. Con ironía ha comentado Christopher Davis, director ejecutivo de Defence Intelligence: “hubiera sido más fácil contar cuántas de las 1.000 empresas más grandes del mundo no han sido contaminadas”.

Por tanto, la primera constatación que invita al análisis es esta: el malware estaba catalogado, y se sabía que estaba a la venta en el mercado negro donde se trafica con este tipo de software. Pero sólo se podrían neutralizar sus efectos cuando se identificara y localizara a quienes lo explotaban a través de una red de ordenadores zombies, y la única forma era forjando una coalición internacional. “Una vez localizados los servidores que actuaban como centro de mando y control (C&C) – explica Corrons – estaríamos en condiciones de analizar para qué actividades se usaban”. Las actividades comprendían el alquiler de partes de la botnet a otros delincuentes, el robo de credenciales de acceso a los ordenadores infectados, la alteración de resultados de Google, y el despliegue de anuncios pop-up. Como de costumbre, el dinero se blanqueaba mediante “muleros” captados por Internet o de supuestas ganancias del poker online.

Pero, dice la Guardia Civil, la banda no destacaba por su tren de vida rumboso, lo que sugiere que pudiera ser sólo una parte del engranaje. A saber. Pero tenía un cierto sentido del humor, al autodenominarse DDP Team (Días de Pesadilla). Según ha contado Juan Salom, jefe de delitos telemáticos de la Guardia Civil, sus miembros – tres españoles, para empezar – se conectaban a través de redes virtuales, sin dejar huella de sus direcciones IP reales. Por fin, en diciembre, el MWG logró hacerse transitoriamente con el control de Mariposa, a lo que el cabecilla aparente de la banda, un tal Netkairo, del que sólo se sabe que tiene 31 años, se empeñó en retomar las riendas. Cuando lo consiguió, lanzó un osado ataque DoS (denegación de servicio) contra los ordenadores de Defence Intelligence, pero el también llamado hamlet1917 cometió un error de libro: se conectó desde su propio ordenador, en vez de usar una VPN. El 3 de febrero fue detenido, y veinte días después caían J.P.R (jonyloleante) y J.B.R (ostiator), sus secuaces.

Se dijo durante la rueda de prensa que el trío “no corresponde al esteteotipo del hacker”. Sería interesante conocer ese estereotipo, más que nada para reconocerlo por la calle. Pero lo realmente interesante estuvo a cargo de Pedro Bustamante, de Panda: “los primeros análisis demuestran que los botmasters no tenían conocimientos avanzados […] lo sofisticado y efectivo que se ha vuelto el software de distribución de malware, que permite a criminales sin experiencia causar daños y pérdidas muy importantes”.

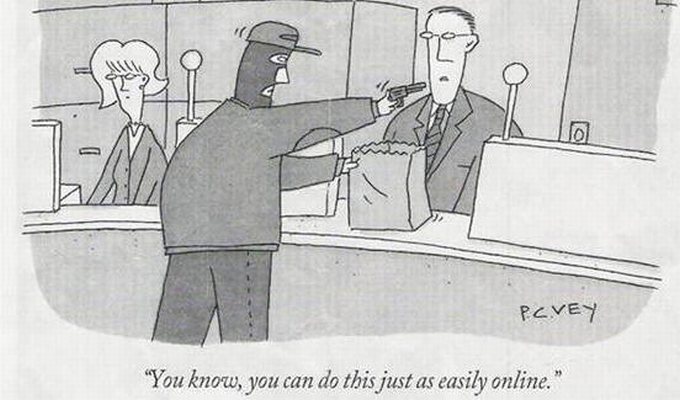

No se conoce evaluación alguna de los daños y pérdidas, y mucho menos los nombres de las entidades afectadas. Tampoco se han personado los 800.000 usuarios a quienes se habría despojado de su dinero e identidad digital. Subraya Juan Santana, consejero delegado de Panda Security, que la estructura de Mariposa (o ButterflyBotA) tiene semejanza con la del célebre Conficker y su manera de operar: hace copias de sí mismo en los dispositivos extraíbles conectados, envía mensajes instantáneos a través de Messenger y se copia en carpetas compartidas de programas P2P para que otros usuarios lo descarguen y multipliquen. Con estos y otros subterfugios, la pandilla pudo lanzar ataques contra los sistemas de entidades bancarias que, como en la viñeta que ilustra esta crónica, convierten en anacrónico el oficio de atracador.