El titular es una frase que Cristel Heynemann, CEO del grupo francés Orange, repite cada vez que toca hablar de la filial Orange Cyberdefense (OCD), formado allá por 2018 y crecido desde entonces por dos vías, media docena de adquisiciones y su expansión a mercados donde el grupo no está presente en su condición principal de operador de telecomunicaciones. Las cuentas de Orange no desglosan cifras de esta filial; su director ejecutivo, Hugues Foulon, se limita a decir que desde 2022 viene superando los 1.000 millones de euros de facturación. Recientemente, se ha integrado en una nueva división, Defense and Security; no es necesario añadir que el estado francés tiene una posición de control.

Hugues Foulon y Cristel Heydemann

Al presentar la última edición de su estudio sectorial del año pasado, la compañía dejó este mensaje: “la defensa y la seguridad son áreas complejas que exigen enfoques especializados, personal con experiencia y una comprensión de materias como la soberanía y la resiliencia”. En este contexto se encuadra el documento Security Navigator 2026 https://www.orangecyberdefense.com/global/security-navigator

Ofrece una detallada panorámica de la evolución (a peor) de la ciberseguridad durante el año pasado. Y alerta de cómo los “actores estatales” y las estrategias geopolíticas están adquiriendo cada vez mayor peso. Esta realidad se acopla con un incremento de las extorsiones, que encuentran en las pymes objetivos menos blindados. Además, advierte de dos inquietantes dualidades: por un lado, cómo la inteligencia artificial es al mismo tiempo un arma y una debilidad frente a los ciberdelincuentes; por otro, cómo las herramientas de seguridad han tenido una consecuencia no deseada, la ampliación de la superficie de ataque.

Al revés de los textos expeditivos usuales en el marketing, una virtud del documento es su longitud (96 páginas) que permite profundizar en la naturaleza de los ataques, sus autores, objetivos y motivaciones. Una de las consecuencias más llamativas es la referida a que las incidencias internas ya superan a las externas: son un 57% del total, habiendo crecido un 17% sobre el año anterior. El endpoint sigue siendo el principal objetivo, con el agravante de que ha pasado de un nivel de afectación del 36% al 52%, lo que atribuye a que los usos indebidos, junto al hackeo, son la amenaza más destacada, saltando del 29% al 45% desde la anterior edición.

En esta órbita de usos inadecuados se encuentra el software no probado, que representa un 88%, muy por delante de la exfiltración por uso indebido de la web (6%), el abuso de privilegios (5%) o el uso impropio del correo electrónico (sólo el 1%). En cuanto a las acciones de hackeo, el ataque web sigue siendo protagonista (47%) a mucha distancia del acceso con credenciales (22%) o del escaneo de puertos (17%), entre otros.

Una lectura benévola de estos porcentajes quizás diría que el aumento progresivo de la detección de amenazas quizá se deba a madurez en el uso e implantación de las herramientas de detección y respuesta extendidas (XDR), capaces de identificar la actividad no autorizada con más intensidad que las detecciones perimetrales o de red. Hay que consignar una lectura crítica, los falsos positivos se estiman en un 67,8% del total y se deberían fundamentalmente a la confusión de la actividad diaria del usuario con una amenaza. De hecho, sólo un 11,6% de los casos son considerados verdaderamente positivos legítimos.

Del total de 139.373 incidentes analizados durante el año, que supone un aumento del 3%, los verdaderos positivos fueron algo más de 19.000. esto es el 13,67%. De estos incidentes, el 40,6% fueron confirmados y resueltos en el plazo de una hora desde su aparición, mientras que el 72,6% se confirma y resuelve en un día.

Como era de esperar, el informe presta atención a qué sistemas operativos muestran mayor exposición y en esto se llevan la palma Windows 10 y Windows 11, un 53% del total frente al 14% de Linux y un 2% de AIX (IBM). No les anda a la zaga Windows Server, pues representa el 20%.

Por otro lado, uno de los aspectos más interesantes es el que aborda cómo la propia tecnología de seguridad se ha convertido en puerta de entrada a sus vulnerabilidades. Las mismas tecnologías que han sido diseñadas para proteger las redes, se están convirtiendo en superficies de ataque primarias. La conclusión a la que llega Orange es desalentadora: existe una falla generalizada en el sector a la hora de proteger sus propias herramientas defensivas.

Los dispositivos de seguridad perimetral, como las redes privadas virtuales, routers y cortafuegos están bajo riesgo de ataque constante, se asegura en el documento. Cita un informe de Google Threat Intelligence, según el cual en 2025 casi una de cada tres vulnerabilidades de Zero Day explotadas se dirigió a dispositivos de red y seguridad. Asimismo, otro informe de 2025 de Mandiant – adquirida por Google en 2022 https://norbertogallego.com/google-refuerza-las-defensas-de-su-nube/2022/03/10/ – descubrió que las cuatro vulnerabilidades explotadas con más frecuencia el año precedente provenían de los dispositivos periféricos mencionados. Las aseguradoras se han percatado de ello, por lo que el informe revela que las empresas que implantan Cisco ASA (Adaptive Security Appliance) o firewalls de Fortinet se enfrentan a tasas de reclamaciones más altas.

El pasado octubre. F5 Networks reveló una brecha de seguridad perpetrada por un actor estatal que llegó a robar el código fuente de sus dispositivos BIG-IP además de documentación interna. No ha sido un caso aislado, puesto que Cisco sufrió un ataque similar contra el hardware de su tecnología usada para monitorizar redes gubernamentales. Noticias como estas hacen que la confianza en las soluciones de seguridad se resienta. Sin embargo, la filial de Orange apunta a problemas sistémicos y señala que análisis del último año revelaron fallas de los años 90, por lo que concluye que el problema no es simplemente que los productos contengan errores, sino que el ciclo de vida de la vulnerabilidad desde el descubrimiento hasta la mitigación está fragmentado y desorganizado. Textual.

Ante este panorama, el informe de Orange destaca el aumento constante del coste oculto en los productos de seguridad. Detalla que el número de tareas relacionadas con vulnerabilidades ha aumentado un 14% mensualmente desde 2023, mientras que el tiempo medio por cliente al mes se mantiene en torno a las tres a cuatro horas, cuando debería haber bajado gracias a las mejoras en los procesos y la automatización. Dicho de otro modo, las tecnologías defensivas contribuyen a la presión sistémica sobre la ciberseguridad y las organizaciones – pregona OCD – harían bien en tratar estos dispositivos como superficies de ataque en lugar de considerarlos barreras incuestionables.

La heterogeneidad de formatos entre proveedores, de clasificaciones de gravedad o incluso detalles incompletos en la divulgación, ralentizan los tiempos de respuesta ante una avalancha incesante de vulnerabilidades y ataques periódicos.

El lado oscuro de las herramientas de seguridad es aplicable a la IA, cuyo potencial ofensivo ha quedado sobradamente demostrado, llegando incluso a corromper al agente Claude Code, de Anthropic a través de un “actor estatal vinculado a China”. Es sólo un ejemplo, puesto que Irán y Rusia también han utilizado grandes modelos de lenguaje (LLM) para crear contenido de phishing, depurar malware y generar desinformación convincente. Según expone el estudio, OpenAI ha documentado más de veinte campañas durante el último año, que hicieron un uso indebido de ChatGPT con finalidad maliciosa; en la New York University han demostrado que los LLM son teóricamente capaces de ejecutar secuencias completas de ataques de ransomware autónomamente.

Así pues, cada modelo, complemento e integración se convierte en un nuevo punto de exposición, argumentan los autores, “con el agravante de que si una herramienta de IA tuviera acceso privilegiado a datos de clientes, repositorios de códigos o canales de comunicación, la vulnerabilidad ya no será una mera intrusión, sino que puede convertirse en una brecha sistémica”, frase esta que hace eco a la de la CEO Heydemann. Frente a ello, la oleada de agentes de IAS puede fortalecer las capacidades defensivas, al identificar vulnerabilidades y sugerir parches en modo no atendido. e

Antes de glosar el perfil de las víctimas, merece la pena detenerse en el de los atacantes, dado que los actores estatales – eufemismo que no impide mencionar a China en primer plano – atacan infraestructuras críticas con persistencia creciente. Como ejemplo, el documento cita cómo el malware Volt Typhoon comprometió el año pasado las redes de TI en los sectores de comunicaciones, energía, transporte y agua en Estados Unidos, o cómo Salt Typhoon sigue activo en más de ochenta países marcándose como objetivos las telecomunicaciones, los operadores de satélites y, en particular, las redes conectadas organismos de Defensa.

La persistencia de este tipo de ataques exige – con este verbo el documento se pone propositivo – asumir una estrategia Zero Trust como práctica estándar, de manera que sea necesario verificar constantemente cada usuario, cada dispositivo y cada conexión como si no fueran fiables, sin importar su ubicación y sus credenciales. Esto – ni que decir tiene – requiere una monitorización continua, con intercambio de inteligencia intersectorial, así como una planificación rigurosa de la respuesta a los incidentes.

Esto es algo que desde la administración Trump no están poniendo fácil con la retirada de financiación del catálogo CVE (Common Vulnerabilities and Exposures). Lo que, unido a un retraso en la base de datos de vulnerabilidades, demoró la incorporación de decenas de miles de CVE y generó alarma en la industria que depende de esos datos para priorizar los parches de seguridad. A mediados del año pasado, la Unión Europea anuncio su propia base de datos (EUVD), que podría reducir en parte esa dependencia; además, hay proyectos similares como la NVD de Japón o la CNNVD de China.

De otro lado, el hacktivismo también ha evolucionado y las fronteras entre hackers, activistas y actores estatales se han desdibujado. La categoría ya no se refiere sólo a colectivos marginales con mensajes políticos, sino a movimientos distribuídos, colaborativos y, a menudo, tolerados por el estado de turno que, lejos de moverse por el lucro, busca generar discordia y manipular información. En este campo, la primacía se la llevan las campañas de grupos prorrusos que en 2025 llegaron hasta el extremo de interrumpir servicios públicos británicos y la infraestructura de la UE.

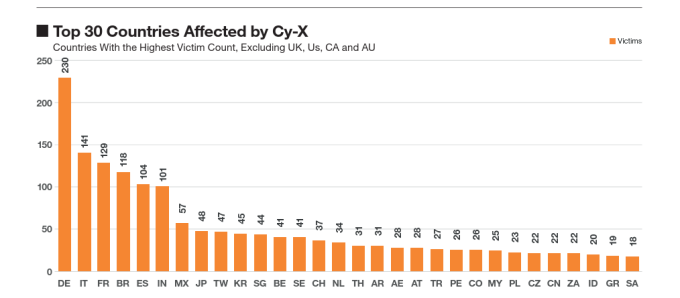

En aquellos casos donde se busca el lucro, la ciberextorsión (Cy-X) mantiene su curva ascendente y sólo en los primeros nueve meses del 2025 superó los registros del año anterior completo. No sólo esto: su eficiencia operativa ha aumentado un 18% a lo largo del tiempo y en la misma proporción creció el número de víctimas por actor.

Los analistas de Orange deducen de esta evolución que está subiendo la industrialización a través de infraestructuras compartidas, programas de afiliación y reutilización de herramientas. Ya no lideran unos pocos grupos – a la manera de Conti (2022) y LockBit (2023 y 2024) sino que desde 2025 se ha hecho patente una actividad más descentralizada. Estados Unidos y Canadá siguen siendo la región más afectada, seguidos de Europa.

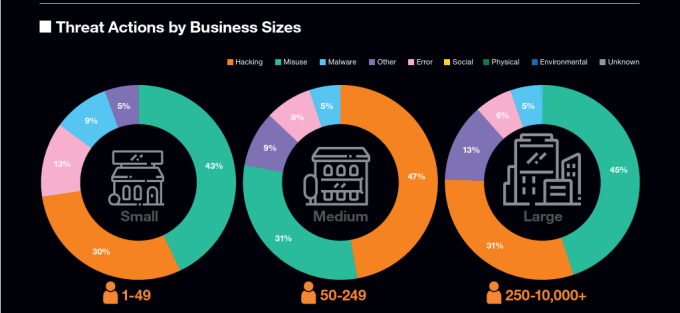

Los ataques no se producen del mismo modo en las empresas: en las pymes (1-49 empleados) y en las grandes (más de 250 el uso indebido supone la amenaza má numerosa; en las medianas, la mayor amenaza es el hackeo, notoriamente en alza.

Una evidencia que señala OCD es que cada vez con más frecuencia se ataca alguno de los eslabones de la cadena de suministro para llegar a un pez más gordo. Por lo que, además de aplaudir regulaciones como la ley de ciberresiliencia en Europa (CRA), Orange reclama corporativamente la necesidad de que, cuando la negligencia de un proveedor exponga al resto de su ecosistema a pérdidas catastróficas, asuma su responsabilidad.

A lo largo de sus capítulos, todos imprescindibles, el Security Navigator 2026 reúne muchísima más información sobre las amenazas emergentes, como una en la que no es común pensar como tales. Uno de ellos son los puntos de carga de vehículos eléctricos. Tampoco olvida señalar que la ciberseguridad ya no puede tomarse como una disciplina técnica, sino que ha adquirido una importancia política innegable. La soberanía digital se ha convertido en una preocupación central para gobiernos y empresas que buscan denodadamente aislarse de las influencias que saltan desde otras geografías.

En el caso europeo, esta rama del grupo Orange deja claro que la UE debe priorizar el desarrollo de capacidades independientes para salvaguardar su futuro digital. Así pues, la geopolítica marca y seguirá marcando el devenir de las tecnologías. De eso se trata, de cuestiones nada fáciles, como la soberanía de los datos, que produce auténticos choques tectónicos entre las legislaciones a uno y otro lado del Atlántico, precisamente en el momento en que más se proclama que la Defensa (con mayúscula) ha de ser colectiva: ninguna organización sería capaz de protegerse sola.

[informe de David Bollero]