Todas las compañías de seguridad informática emiten cada año sus predicciones sobre las amenazas que vendrán. Es una costumbre arraigada, que presume de pedagogía pero en la práctica es una herramienta de marketing. McAfee no ha faltado a la costumbre, con su informe sobre las amenazas del 2012. Conclusión: no serán esencialmente distintas a las del 2011, pero ganarán en intensidad. A la cabeza de la lista aparecen los ataques impulsados por motivaciones políticas (a la manera de Anonymous, celebrado en cierta prensa) y los que tendrán como objetivo instalaciones industriales (como el no olvidado caso Stuxnet ). Y se van a recrudecer los episodios de ciberguerra.

Otras empresas que han pasado por este blog, como Kaspersky, Symantec o Cisco han dado sus respectivas visiones de estos problemas. Pero ninguna de ellas los ha expuesto con tanto dramatismo como McAfee.

Los laboratorios de McAfee pronostican que el hacktivismo informal ganará en coordinación e intensificará sus ataques de raíz ideológica, y que sitios web y sistemas que los consumidores usan con frecuencia serán víctimas indirectas de los ataques primariamente dirigidos contra políticos, empresarios y personalidades notorias. “Se coincida o no con sus objetivos – dice – Anonymous y otros grupos hacktivistas han demostrado que les sobran recursos para operar y agilidad en la elección de sus víctimas”.

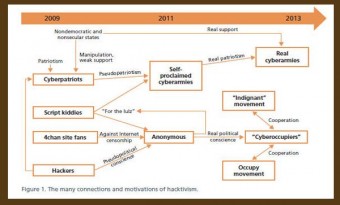

Lo que el informe denomina el “verdadero” Anonymous (su núcleo original) está siendo desbordado por grupos inorgánicos que, o bien serán absorbidos – y, por tanto, controlados – o contribuirán a enajenar las simpatías que el primero pudo haber generado con sus acciones. Según el atrevido diagnóstico de los analistas de McAfee, tales grupos abandonarán el marchamo de Anonymous y se autodenominarán “ciberokupas”.

También afirman que este año se extenderán los ataques informáticos contra infraestructuras industriales y de servicios públicos, en general mal preparadas para estas contingencias. En su mayor parte, funcionan con sistemas SCADA (control y supervisión de captura de datos) inadecuados para la conectividad moderna, que no tienen medidas estrictas de seguridad. “Creemos que los hackers sacarán partido de esta circunstancia y en 2012 veremos nuevos episodios de chantaje y extorsión”.

Algunos hacktivistas emularán técnicas de los llamados ciberejércitos – Iranian Cyber Army, Pakistan Cyber Army, China Honker, etc – utilizados en los últimos años con fines de contrainformación, y se volverán más destructivos. Manipulados o no por los gobiernos, “ciertos grupos de este tipo podrían enfrentarse entre sí, y producir daños colaterales (Palestina vs. Israel, India vs.Pakistán, Corea del Norte vs. Corea del Sur, etc). Los regímenes totalitarios se aprovecharán del fenómeno”

Bajando drásticamente en la escala de peligros potenciales, los expertos de McAfee observan que el volumen global de spam ha descendido en los últimos tiempos, pero está creciendo una forma sedicente, supuestamente legítima, que se basa en un comercio “gris” de listados, más baratos y eficaces que el bombardeo indiscriminado originado en redes de ordenadores infectados. La técnica del snowshoe spamming crecerá más rápido que el phishing clásico, en la medida que los timos ya son un recurso conocido por los usuarios.

El malware dirigido a los dispositivos móviles empezará a ganar primacía sobre el que hasta ahora ha atacado ordenadores domésticos o empresariales, normalmente protegidos. En los últimos meses se han detectado pruebas piloto de “creatividad en aplicaciones maliciosas” que, una vez descargadas en un móvil, este se convierte en emisor inadvertido de mensajes de tarificación adicional, que el usuario descubre demasiado tarde.

La ciberdelincuencia encontrará nuevas víctimas en sistemas integrados – embedded – diseñados para cumplir funciones de control de un sistema mayor, que ya son habituales en automóviles, GPS, aparatos médicos, cámaras digitales, impresoras y electrodomésticos conectados a una red. Se requiere atacar capas del hardware para hacerse con su control, y combatir esta amenaza incipiente exigirá replantearse las técnicas usuales de antimalware.

Otro peligro inminente se refiere a la escasa fiabilidad de los certificados al uso en Internet. Usuarios individuales y organizaciones tienden a confiar en los certificados firmados digitalmente – advierte el informe – pero lo cierto es que en episodios recientes como Stuxnet o Duqu se usaron certificados falsos para eludir los sistemas de detección. Aparte de predecir más producción y circulación de certificados falsos en 2012, McAfee eleva el tono de la alarma: “Un ataque a gran escala contra autoridades de certificación y el uso de certificados digitales fraudulentos, afectaría a infraestructuras críticas, a la navegación y transacciones seguras […]”.

Las modernas funciones de seguridad están incorporadas en el núcleo de los sistemas operativos, pero, dice McAfee, “los hackers encontrarán una entrada alternativa dentro del hardware y fuera del sistema operativo. No es fácil atacar el hardware y el firmware, pero si los hackers lo consiguen, les permite crear malware persistente en tarjetas de red, discos duros e incluso sistemas BIOS”.

Esta predicción tiene importancia intrínseca para McAfee, que dese el año pasado es propiedad de Intel. Los directivos de ambas empresas se dicen convencidos de que un nuevo modelo de protección se impondrá, ante la inviabilidad de seguir combatiendo el malware como si sólo se tratara de un mecanismo de distribución de virus y sus infinitas variantes. Intel se decanta por integrar la protección en el hardware, como una capa que se interpone entre el sistema operativo y el procesador. Pero ésta, como suele decirse, es otra historia, y está por escribir.