Tres son las grandes conclusiones del Annual Cybersecurity Report publicado por Cisco con un detallado panorama de las amenazas que ha observado durante el último año y medio. Una, el malware ha alcanzado una alta sofisticación, dos, los atacantes son cada vez más astutos para ocultarse y tres, aumentan las brechas en entornos IoT y cloud. El informe recoge entrevistas de 3.600 responsables de seguridad en 26 países para establecer un benchmark que – avisan sus redactores – sólo será útil si las empresas se toman en serio las lecciones que se derivan. A continuación, un desglose de los resultados.

Sin lugar a dudas, uno de los hitos relevantes de 2017 fue la evolución del ransomware, al que Cisco dedica especial atención en este informe. El ransomware basado en la red elimina la necesidad de un elemento humano para propagarse [antes se requería una descarga, una infección vía mail o la introducción de un USB] pero ataques como WannaCry o NotPetya han sido capaces de autopropagarse. Por cierto, la intención no ha sido, en estos casos, el rescate – WannaCry sólo recibió 312 pagos – sino el borrado de información para dañar los sistemas. Cisco prevé que esta forma de actuar se mantendrá en 2018, e incluso sugiere que, de no poner freno a este malware, existe un riesgo potencial de derrumbre masivo de Internet.

Otra tendencia asociada son los ataques de ransomware a las tecnologías DevOps, que con mucha frecuencia se despliegan de forma inapropiada. El informe hace un llamamiento para que se evite comunicar informaciones poco precisas cuando tiene lugar un ataque: ante el caos provocado por WannaCry, una parte de la ´comunidad` de seguridad se precipitó a decir que el problema venía de la botnet Necurs, lo que llevó en muchos casos a protegerse de este riesgo sin prestar atención a la auténtica causa, que era la vulnerabilidad EternalBlue en Microsoft Server.

Detalles como este son la sal del informe de Cisco, que ya es un clásico. La edición anual de 2018 pone de relieve el creciente cifrado del malware. Los investigadores estiman que hacia octubre del año pasado la mitad del tráfico web estaba cifrado, un 12% más que en 2016. Pero, por la misma fecha, el malware que se esconde con técnicas de cifrado crecía a mayor velocidad: un análisis de 400.000 elementos maliciosos reveló que más del 70% usaba algún tipo de cifrado, multiplicándose por tres en doce meses. Así se consigue dificultar la detección, ocultando la infraestructura de mando y control (C2) para ganar tiempo.

Tratando de prevenir, detectar y remediar las amenazas, son muchas las empresas que están empleando inteligencia artificial y machine learning, con el objetivo de automatizar la identificación de patrones inusuales en grandes volúmenes de tráfico cifrado y alertar a los responsables de la ciberseguridad. Cisco considera que la automatización está muy bien en tanto no exista suficiente personal entrenado. Pero también señala que el alto número de falsos positivos es un obstáculo, al incrementar la carga de trabajo de los investigadores. Según el informe, el 39% de las empresas ya automatizan esa tarea (un 34% usa técnicas de machine learning)

Como es notorio para cualquier usuario, no aflojan las amenazas que se valen del email, por ser este medio un vehículo directo de llegar hasta la víctima. Las extensiones de fichero más populares entre los atacantes son los formatos de Microsoft Office: Word, Powerpoint y Excel (un 38%) a las que siguen extensiones como .zip o .jar (37%) y pdf (14%). Como contrapunto, el informe de este año trae una novedad: los atacantes han aprendido a eludir los sandbox más sofisticados. No sólo esto: también son más ágiles en sus operaciones, vista la capacidad para volcar sus esfuerzos rápidamente en el aprovechamiento de este técnica, que los resultados revelan como efectiva.

Abunda el estudio en el uso de servicios cloud legítimos como nuevas formas de ataque. Por ejemplo, cuentas de Dropbox o Google Driver, fáciles de registrar, o páginas web que usurpan protocolos de cifrado para camuflar su C2. Esto es difícil de detectar para los equipos de seguridad, entre otras cosas porque muchos empleados usan cuentas de esas herramientas para almacenamientos temporales no respaldados sistémicamente por sus empresas.

Las técnicas antedichas son empleadas por atacantes clasificados como APT (advanced persistent threats) o grupos que cuentan con apoyo estatal pero cada vez más las utilizan los ciberdelincuentes corrientes. Se tiene observado que muchos atacantes lanzan múltiples campañas desde un mismo dominio, reutilizan nombres de servidores o recursos de infraestructura, con el fin de mejorar su retorno económico. Ante esto, la recomendación de Cisco es aplicar una combinación de buenas prácticas y tecnologías avanzadas, particularmente machine learning pero también metodologías experimentales.

No podía faltar en el estudio la pesadilla del momento: IoT. Los atacantes – se dice – sacan ventaja de que los equipos de seguridad tienen difícil la defensa de este entorno, entre otras cosas porque no está determinado con claridad quién es el responsable de protegerlo. El malware aprovecha las vías abiertas por dispositivos IoT para acceder a los sistemas de control industrial (ICS) de infraestructuras críticas. Muchas brechas comienzan en los servidores y recursos de computación de redes corporativas para luego introducirse en los ICS. Es el modo habitual de crear un ´ecosistema` vulnerable de dispositivos. Como datos a tener en cuenta, el 31% de las empresas ha experimentado ataques en su OT (operational technology) y un 38% dice esperarlos este año.

Las botnets formadas por dispositivos IoT evolucionan. Sus ataques son más eficientes, al dirigirse primero a las redes y luego a los sistemas. Sin embargo, sólo el 13% de las compañías entrevistadas valora estas botnets como peligrosas, lo que para Cisco es una actitud preocupante. Una de las explicaciones del ascenso de estas amenazas es que las empresas – y por supuesto los usuarios – despliegan y conectan dispositivos low cost sin prestar atención a la seguridad.

Una de las aplicaciones de las botnets es lanzar ataques DDoS, amenaza conocida pero que ha ganado en sofisticación: ya no se ataca a toda la red sino a un servicio concreto paralizándolo. A veces se trata de ráfagas cortas, para ´quemar` las plataformas sensibles a la disponibilidad del servicio, como las de gaming, o como forma de amplificación (cuestan pocos recursos pero devuelven mucho tráfico).

En cuanto al parcheo de vulnerabilidades, si antes se consideraba que hacerlo en 30 días era una buena práctica, ahora resulta muy arriesgado dar tanto tiempo de ventaja a los delincuentes. Estos se mueven cada vez más rápido.

Entre las vulnerabilidades más destacadas de 2017, el informe menciona el llamado error de buffer overflow o las de Apache Struts. Como es obvio, no olvida Spectre y Meltdown, desveladas en enero de 2018 para las que aún no hay una solución fiable. El informe procura no exacerbar el asunto, quizá porque, pese a ser el más relevante en años, no se conocen casos de impacto real. Lo que dice el documento es que las empresas necesitan tener planificada la aparición de vulnerabilidades como estas. Como ya es tradición, los parches no se instalan con la prontitud deseable. Ya se vio cómo la solución de Microsoft para WannaCry, disponible en marzo de 2017, se instaló masivamente sólo al trascender que podía forzar el pago de rescates (aunque luego no fue así en la práctica). Con IoT, el ritmo de actualización es muy lento y a veces ni siquiera se hace.

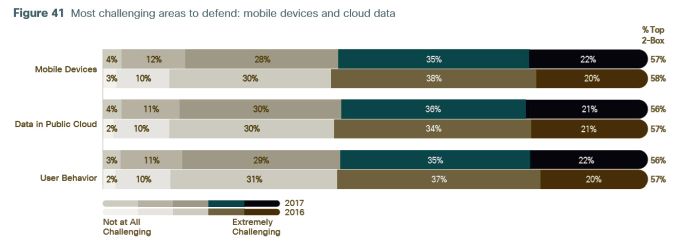

Para que nada falte en tan exhaustivo análisis, se incluye una estimación de costes. El 53% de los ataques causan daños por más de medio millón de dólares; no sólo por pérdidas de ingresos sino también de oportunidades y clientes. Lo más difícil de defender – no sorprende – son los dispositivos móviles y la información puesta en nubes públicas.

En el fondo, se trata del comportamiento humano. Los profesionales de la seguridad se escudan en las limitaciones de presupuesto, la interoperabilidad y, sobre todo, la insuficiente formación del personal. El 32% de los entrevistados admitió que durante 2017 los ataques afectaron a más de la mitad de sus sistemas (sic) una proporción que un año antes había sido del 15% de consultados.

A lo anterior se suma un grave problema de orquestación, originado en la complejidad que han creado los propios vendedores de seguridad. ¿Cuál sería el número de productos de seguridad a instalar? es el interrogante no respondido. Se constata, eso sí, que el porcentaje de empresas que usan entre 21 y 50 productos ha subido en un año del 7% al 16%. ¿A qué se debe? A que la mayoría (el 70%) intenta comprar el mejor producto de su clase, mientras que menos de un tercio (el 28%) pone la integración por encima de otras consideraciones.

Sin embargo, Cisco subraya que con tecnologías sólo se podría resolver el 26% de los fallos de seguridad; el resto requiere personas y políticas. En este baile estadístico, el informe aporta otro dato alarmante: el 44% de las alertas no se investiga y sólo un 34% (¿sólo?) de las que se investigan son realmente ataques. Se atribuye, como primer argumento, a la falta de personal.

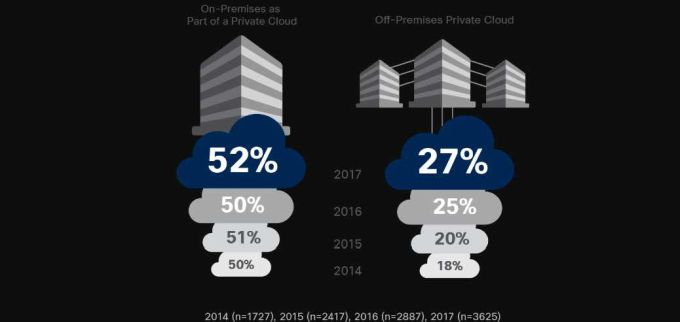

Otra evidencia reseñada es que cada vez más empresas migran cargas al cloud. Normalmente, para una empresa mediana esta fórmula era más segura, mientras una grande solía recelar de poner sus datos en manos de terceros. La razón para la migración solía ser la comodidad; la novedad es que el 57% aduce como motivo la seguridad, un 48% la escalabilidad y un 46% la facilidad.

Como conclusión de un voluminoso trabajo (68 páginas de abundante documentación), el optimismo estaría fuera de lugar. Cisco vaticina que la movilidad de los empleados y el auge de los dispositivos IoT van a generar más oportunidades explotables por los atacantes. Es verdad, no obstante, que se prevé un incremento del gasto en herramientas de IA para mejorar las defensas, pero el informe pone más énfasis en asuntos que están al alcance de cualquiera: buenas prácticas, implementar una primera línea de defensa escalable y, para reducir la exposición al riesgo, segmentar la red y hacer backup con más frecuencia. Dentro de un año se comprobará si el mensaje ha sido escuchado.

[informe de Pablo G. Bejerano]