En diciembre murió de causa natural Henri Réchatin, quien para muchos fue el mejor funambulista de todos los tiempos. A sus 82 años, seguía enamorado de las alturas y despreciaba las redes de protección. Sin duda, Cisco no le habría aconsejado ese comportamiento en ningún caso: le diría que el alambre se corrompe, que los vientos rolan a capricho y de cómo la suerte hay que mimarla cuando los elementos están en contra, e incluso si están a favor. El Informe Anual de Seguridad 2014, elaborado por Cisco, recoge muchos datos que el intrépido Réchatin – de haber usado Internet – no hubiese valorado, pero que sirven de guía a quienes siguen actuando sin apreciar los riesgos que corren.

¿Cuántas veces se habrá oido esta advertencia? «A medida que los datos y las aplicaciones se incorporan a la nube, las transacciones móviles se convierten en una rutina, la tendencia a utilizar dispositivos personales en el trabajo es cada vez mayor y se agudiza el ingenio incansable de los ciberdelincuentes, el asunto de las amenazas informáticas ha pasado de las mesas de trabajo a las juntas de dirección. Para mantener seguros sus recursos y su información, los profesionales de la seguridad tienen que replantearse sus estrategias» (Chris Young, VP senior de Seguridad y Gobierno de Cisco).

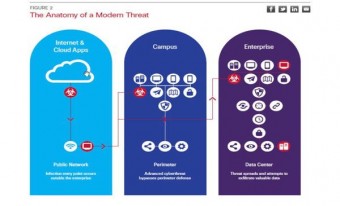

Han quedado atrás los días en que la implantación de un firewall era suficiente para sentirse protegido de los ataques contra la seguridad de un sistema. El perímetro de la red se ha diluído por la rápida evolución de la movilidad y la nube. La generación actual de trabajadores utiliza aplicaciones de terceros y frecuenta las redes sociales, en el trabajo y en cualquier dispositivo, momento y lugar.

Aparentemente, habría razones para pensar que los riesgos que enuncia el Annual Security Report son los mismos del año pasado, y de hecho los tres pilares fundamentales de la seguridad no han cambiado tanto: alejar a los posibles intrusos, mantener funciones de detección y alerta en caso de que alguien consiga penetrar la red y, si se produce un ataque, solucionarlo rápidamente para neutralizarlo.

Sin embargo, esa es sólo la apariencia. La ciberdelincuencia evoluciona a un ritmo espectacular. La comunicación entre dispositivos ofrece una mayor superficie de ataque, al tiempo que el uso empresarial de terminales de los empleados y de aplicaciones de terceros crean nuevas vulnerabilidades. Las redes de hackers independientes están preparadas para colarse por las rendijas, sean estas deliberadas o accidentales, para operar en la clandestinidad.

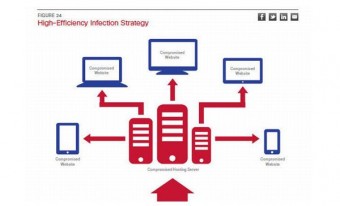

Las web empresariales se encuentran entre las principales categorías en las que se detectó malware: Cisco multiplica por 21 la probabilidad de que se detecte en una página de comercio electrónico. A estos ladrones les gustan las masas, y no sorprende que acudan a los lugares más concurridos: que vinculen su malware a las fuentes de noticias de actualidad – un truco viejo pero eficaz – y hagan uso intensivo de publicidad engañosa.

Los ciberdelincuentes mejoran continuamente sus métodos. Ahora se dedican a lanzar campañas de spam no masivas, a grupos específicos, y dedican sus esfuerzos a desarrollar secuencias de comandos e iFrames que, a menudo, se encuentran ocultos en páginas de confianza.

Si lo anterior refleja el estado actual de la seguridad, ¿cómo será dentro de tres años? ¿cómo pueden las organizaciones hacer cumplir las políticas de seguridad – si las tienen – cuando no son ellas las que poseen u operan los centros de datos? Una cosa parece clara, después de leer el informe de Cisco: los equipos de TI no tendrán tiempo de gestionar manualmente las políticas de seguridad y el control de acceso, teniendo en cuenta que el tráfico de datos a escala mundial se cuadruplicará en los próximos cinco años y ya está aumentando a una tasa anual compuesta del 31%. De este incremento, el componente más acelerado son los datos en la nube: el tráfico cloud aumentará seis veces en los dos próximos años, a un ritmo del 44% y, de hecho, representará casi dos tercios del total en los centros de datos.

En este entorno, los servicios pueden residir en muchas nubes, haciendo que los datos sean difíciles de gestionar y controlar. Una vulnerabilidad en una solución de código abierto – como la ahora célebre Heartbleed – o de las otras, podría afectar a muchos sistemas, no sólo a aquel en el que está durmiendo. A este respecto, los autores señalan que si los hipervisores que ejecutan cargas de trabajo virtualizadas se vieran expuestos, abrirían un riesgo de piratería masiva – hiperjacking – que extendería sus efectos a muchas organizaciones al mismo tiempo.

Por otra parte, la libertad de navegar por Internet a placer, es harto difícil de restringir por los empleadores. La preocupación, en estas situaciones, es que una navegación incontrolada abra una puerta trasera en las redes corporativas. Ha aparecido otra amenaza secundaria más sigilosa: se han entregado dispositivos ya infectados a personas sin su conocimiento, que se convierten sin saberlo en cómplices de espionaje a distancia.

Y luego está Big Data, cómo no. Multiplica los vectores de ataque potencial, aunque podría proporcional una defensa gracias a los análisis sofisticados que genera. De hecho, Cisco cree que es una herramienta para controlar los riesgos de seguridad.

Lógicamente, Cisco no podría dejar de hablar del Internet de las Cosas, un prometedor mercado en el que ha puesto tantas esperanzas. Si se consideran que menos del 1% de las ´cosas` del mundo físico están conectadas actualmente a la red, queda un amplio potencial por delante, y los números impresionan ¿Cómo se explica el vértigo del crecimiento? Muy sencillo: al agregar una ´cosa` más a la red, la cantidad de conexiones aumentará exponencialmente, según Cisco, que lo ejemplifica del siguiente modo: «cuando un automóvil se conecta a Internet, es un elemento que se suma, pero podemos pensar en muchos otros elementos a los que ese automóvil podría conectarse, como otros coches, semáforos, viviendas, personal de servicio, pronósticos del tiempo, señales, ruta a seguir, etc».

Esta ampliación de focos vulnerables es propicia para multiplicar los ataques, que se apoyan en nuevas técnicas. Asegura el estudio que «las amenazas diseñadas para aprovecharse de la confianza de los usuarios de sistemas, aplicaciones y redes personales han alcanzado un nivel alarmante, mientras el número total de vulnerabilidades y amenazas ha alcanzado su nivel más alto desde que Cisco comenzó a elaborar esta serie en 2000».

El 100% de la muestra elegida por Cisco – 30 de las mayores redes corporativas del mundo – generó tráfico hacia sitios web que albergaban malware. El 96% de esas redes analizadas dirigió tráfico hacia servidores «secuestrados», mientras que el 92% conectaba con páginas web sin contenido, que típicamente enmascaran actividades maliciosas.

Los ataques de denegación de servicio distribuido (DDoS), que afectan al tráfico dirigido o generado desde sitios atacados y pueden paralizar a un proveedor, han aumentado tanto en volumen como en gravedad. Algunos ataques DDoS pretenden ocultar otra actividad maliciosa – como estafas electrónicas – antes, durante o después de un ataque. Más información valiosa del estudio: los troyanos multipropósito constituyen la amenaza más frecuentemente encontrada (el 27% del total en 2013). Le siguen los script con el 23% y los troyanos específicamente diseñados para robar datos (22%).

Una de las conclusiones sugiere que el malware se está concentrando en un menor número de host y direcciones IP. Java sigue siendo el lenguaje de programación más frecuentemente explotado por estos ciberdelincuentes. El 99% de todo el malware para móviles se dirige a los dispositivos Android, siendo Andr/Qdplugin-A la amenaza más habitual (44%), generalmente distribuída a través de copias reempaquetadas de aplicaciones legítimas y distribuídas al margen de las appstores oficiales.

Frente a esta situación, el estudio subraya la existencia de un déficit global de profesionales de seguridad, que estima en más de un millón. Las tácticas y la tecnología usadas por los cibercriminales supera la capacidad de los departamentos de TI y de los profesionales especializados, para responder al peligro. Lo que significa que la mayoría de las organizaciones no cuentan con el personal o los sistemas necesarios para monitorizar las redes constantemente, detectar amenazas latentes y establecer a tiempo las protecciones correspondientes. Resolver estas carencias es una de las soluciones. La otra, sin ánimo de banalizar, es estar siempre atentos al alambre.

[informe de Lola Sánchez]